دفاع در عمق (Defense in Depth) چیست؟

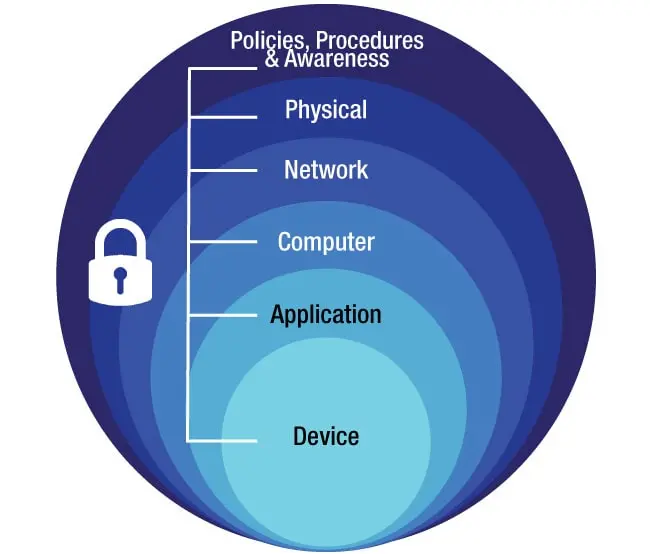

دفاع در عمق (Defense in Depth) یک رویکرد در امنیت سایبری است که در آن، دنبالهای از مکانیسمهای دفاعی در لایههای مختلف از سیستم و بهمنظور حفاظت از اطلاعات و دادهها، استقرار یافتهاند. چنین تعریف چندلایهای، به سیستم دفاعی این امکان را میدهد که اگر یک مکانیسم شکست خورد، مکانیسم دیگری فعال شده و در مقابل حمله مقاومت کند.

این رویکرد چند لایه، با افزونههایی که بهصورت عمدی تعبیه شدهاند، امنیت یک سیستم را در قالب یک کل منسجم تضمین میکند و مجموعهای همهگیر، از بردارهای حمله را پوشش میدهد.

دفاع در عمق را معمولا تحت عنوان ” رویکرد قلعه” میشناسند زیرا منعکسکننده لایههای دفاعی یک قلعه قرون وسطایی است. قبل از اینکه یک نفر بتواند به یک قلعه نفوذ کند باید خندقها، پلهای کششی، برجها و بسیاری از موانع دیگر را پشت سر بگذارد.

دنیای دیجیتال تحولی انقلابی در زندگی، کار و سرگرمی انسانها ایجاد کرده است. با این حال، این زندگی همیشه مورد حمله بوده و بهدلیل وجود سیل قابل توجهی از هکرها، باید همیشه آماده باشیم و ابزارهای درست را برای حفاظت از سیستمهای دیجیتال خود به کار گیریم.

متاسفانه، هنوز یک روش یا رویکرد منحصربهفرد طراحی نشده است که بتواند در مقابل تمام حملات، حفاظت موردنیاز را ایجاد کند. بههمین دلیل است که معماری دفاع در عمق این روزها نقش قابل توجهی در تعریف حفاظت سیستمهای دیجیتال پیدا کرده است.

نحوه عملکرد دفاع در عمق (Defense in Depth)

یک رویکرد لایهای به امنیت را میتوان در تمام سطوح سیستمهای فناوری اطلاعات اعمال کرد. از یک لپتاپ که تنها از طریق کافینت، به دنیای گسترده اینترنت وصل است گرفته، تا WAN سازمانی با پنجاه هزار کاربر، دفاع در عمق میتواند اجزای امنیت سایبری شما را به شکل قابل توجهی بهبود بخشد.

آیا با کاملترین تعریف امنیت سایبری آشنایی دارید؟

هیچ سازمانی نمیتواند تنها با استفاده از یک لایه حفاظتی در مقابل آسیبهای بالقوه مصون باشد. در حالی که یک در بسته و ایمن است، درهای دیگر ممکن است قابل نفوذ و آسیبپذیر باشند. در واقع هکرها همیشه بهدنبال یافتن درهای آسیبپذیر هستند.

با این حال، وقتی از دنبالهای از رویکردهای دفاعی، مانند فایروالها، اسکنر کرمافزارها، سیستمهای تشخیص نفوذ، رمزگذاری دادهها و راهحلهای حسابرسی یکپارچه استفاده میکنید، بهطور موثرتری شکافهایی را که به دلیل تکیه بر یک راهحل امنیتی ایجاد شده بودند، میبندید.

عناصر دفاع در عمق

با چشمانداز پیش رو در گسترش تهدیدات امنیتی، شرکتهای تولیدکننده نرمافزارهای امنیتی، بهطور مدام محصولات امنیتی جدیدی را برای محافظت از شبکهها و سیستمها به بازار دیجیتال معرفی میکنند. در اینجا برخی از عناصر امنیتی رایج موجود در استراتژی دفاع در عمق را معرفی میکنیم:

1. کنترلهای امنیت شبکه

اولین خط دفاعی در امنیت شبکه، تحلیل ترافیک شبکه است. فایروالها از دسترسی به شبکههای غیرمجاز (و دسترسی معکوس آنها به مشتریان) جلوگیری میکنند و میزان ترافیک ورودی و خروجی را بر اساس اصول امنیتی مدیریت میکنند. اکثر سیستمها، حفاظت از نفوذ یک فایروال را نیز در اختیار دارند تا از تهدیدات امنیتی بالقوه آگاه باشند و به سرعت با آنها مقابله کنند.

2. نرمافزارهای آنتی ویروس

استفاده از آنتی ویروسها بهمنظور محافظت در برابر ویروسها و بدافزارها، امری حیاتی است. با وجود این، بسیاری از انواع وابستگی شدیدی بر تشخیص امضا-محور دارند. با وجود محافظت فوقالعادهای که این راهحلها در برابر بدافزارها ایجاد میکنند، مجرمان هوشمند سایبری، رویکردهای امضا-محور را میتوانند هک کنند. بنابراین، بهتر است از یک راهحل آنتی ویروس استفاده کنید که ویژگیهای اکتشافی خوبی دارد و میتواند الگوها و فعالیتهای مشکوک را اسکن کند.

3. تجزیه و تحلیل ویژگی یکپارچگی دادهها

در هر سیستم، بخشی تحت عنوان چکجمع وجود دارد. این بخش نمایشی ریاضی از یک فایل است که تعداد دفعات استفاده از سیستم را مشخص میکند، منبع استفاده را نشان میدهد و درنهایت، میتواند لیستی از ویروسهای شناختهشده و سایر کدهای مخرب را بررسی کند. اگر یک فایل ورودی برای سیستم بسیار جدید باشد، مشکوک شناخته میشود و معمولا علامتگذاری میشود. راهحلهای یکپارچگی دادهها همچنین میتوانند آدرس IP منبع را بررسی کنند تا مطمئن شوند که نحوه ورود از یک منبع و مسیر، شناختهشده و همچنین مطمئن است.

4. تحلیل رفتاری دفاع در عمق (Defense in Depth)

وقتی یک نفوذ رخ میدهد، رفتار فایلها و شبکه بهشکل قابل لمسی متحول میشود. فعال شدن تجزیه و تحلیل رفتاری سیستم به این معنی است که فایروال یا راهحلهای حفاظت از نفوذ شکست خوردهاند. همچنین، تجزیه و تحلیل رفتاری عملیات زائد را تشخیص میدهد و میتواند از آنها جلوگیری کند یا حداقل اعلام خطر کند. برای بهبود در قدرت تحلیل رفتاری و بهرهوری بیشتر از آن، سازمانها باید یک وضعیت و رفتار پایه را تعریف کنند تا اختلاف و اختلال از آن بهعنوان نفوذ تشخیص داده شود.

5. انتخاب بهترین خط مقدم دفاعی

چنانکه اشاره شد، فایروالها در خط مقدم استراتژیهای دفاع مستقر میشوند. به همین دلیل، منطقی است که راهحلی را انتخاب کنید که طیف وسیعی از ویژگیهای طراحی شده را برای محافظت دربرابر تهدیدهای آتی در خود داشته باشد. همچنین، چنین راهحل جامعی، باید نیازهای متغیر سازمان و موقعیت آن در دنیای دیجیتال را نیز پوشش دهد.