چشمانداز خطرناک سایبری در این روزها، باعث میشود تا همه کسب و کارها برای حفظ امنیتشان، خود را جلوتر از مجرمان سایبری قرار دهند. این کار همیشه با شناسایی نقاط ضعف و همچنین اجرای مناسبترین روشهای پیشگیری و تشخیص، که به شما در دستیابی به انعطافپذیری کمک میکند، شروع میشود. اما ابتدا باید بفهمید بردار حمله (Attack Vector)، از چه مسیرهایی با حملهای کسب و کار شما را مورد هدف قرار میدهند.

بردار حمله (Attack Vector) چیست؟

بردار حمله (Attack Vector) یا همان بردارهای تهدید، به مسیری اطلاق میشود که مهاجمان سایبری برای نفوذ به زیرساختهای فناوری اطلاعات طی میکنند. در اصل، بردار حمله (Attack Vector) فرآیند یا مسیری است که یک هکر مخرب برای رسیدن به هدفش از آن استفاده میکند.

به طور معمول، بردار حمله (Attack Vector) تهدیدهای عمدی هستند (و نه غیرعمدی)، زیرا نیاز به برنامهریزی و تجزیه و تحلیل دارند. نهادهای مختلفی ممکن است از این بردارهای حمله سوء استفاده کنند، از کارمندان سابق ناراضی گرفته تا هکرهای مخرب و …

صرف نظر از اینکه چه شخصی یا گروهی درگیر است، هکرها ممکن است بخواهند کسب و کار شما را مختل، فناوری و اطلاعات محرمانه شما را سرقت و یا حتی از کارمندان اخاذی کنند. در هر صورت، آنها تمام تلاش خود را برای استفاده موفقیتآمیز از بردار حمله (Attack Vector) و دسترسی به سیستمهای شما انجام خواهند داد.

سطوح حمله و بردار حمله (Attack Vector) چگونه به هم مرتبط هستند؟

بردار حمله (Attack Vector) روشهایی هستند که مجرمان سایبری برای دسترسی غیرمجاز به یک سیستم استفاده میکنند. سطح حمله به تداد کل احتمالی بردارهای حمله اشاره دارد که میتواند توسط مهاجم، برای دسترسی یا سرقت اطلاعات از شبکه یا نقاط پایانی (End Point) شما (مانند لبتاپ، تلفن همراه و یا سرور) استفاده شود.

رایجترین بردار حمله (Attack Vector) در امنیت سایبری

در ادامه به طور خلاصه درباره رایجترین نمونههای بردار حمله (Attack Vector) که میتوانند سازمان شما را تهدید کنند بحث خواهیم کرد.

تهدیدهای داخلی

تهدید داخلی یکی از رایجترین بردارهای حمله است. همه انواع تهدیدات داخلی مخرب نیستند مانند کارمندان ساده لوح که گاهی میتوانند به طور سهوی اطلاعات داخلی را افشا کنند. با این حال، افرادی که برای یک شرکت کار میکنند، ممکن است با انگیزه و منافع شخصی، عمدا اطلاعات محرمانه را افشا و یا بدافزاری را نصب کنند.

جدیدترین آمار تهدیدات داخلی مسائل نگران کنندهای را نشان میدهد که باید توسط همه سازمانها در نظر گرفته و به آنها رسیدگی شود. به عنوان مثال، تهدیدات داخلی در دو سال گذشته ۴۷ درصد افزایش یافتهاست و ۷۰ درصد از سازمانها با حملات داخلی بیشتری مواجه هستند.

ایمیلهای فیشینگ (Phishing Emails)

فیشینگ تنها یکی از راههای کلاهبرداری در مهندسی اجتماعی است و شامل تاکتیکهای دستکاری شده توسط یک هکر میباشد، که هدف نهایی آن فریب کارمندان برای کلیک کردن روی لینکهای مشکوک، بازکردن ایمیلهای آلوده به بدافزار و یا در اختیار قراردادن اطلاعات احراز هویت برای ورود به سیستم است.

از موذیانهترین انواع فیشینگ، فیشینگ نیزهای (Spear Phishing) است، که در آن کارکنان بسیار خاص با جزئیات زیاد تحت نظارت قرار میگیرند، تا بعدا توسط مجرمان سایبری مورد هدف قرار گیرند. این پدیده همچنین بخشی از تهدید فزاینده Business Email Compromise (BEC) است، یک روش بسیار پیچیده که میتواند شرکتها کوچک و بزرگ را ویران کند.

مقاله پیشنهادی برای مطالعه

امنیت ایمیل چیست و چرا اهمیت دارد؟

حملات زنجیره تامین(Supply chain attacks)

شرکای تجاری نیز میتوانند به بردار حمله (Attack Vector) اصلی در امنیت سایبری تبدیل شوند. برخی از بزرگترین حوادث امنیتی و نقض اطلاعات توسط فروشندگان ایجاد شده است. حملات زنجیره تامین یک روش رایج برای مهاجمان، برای هدف قراردادن مشتریان فروشندگان است. به همین دلیل است که سازمانهای بزرگ و کوچک همراه با شرکای تجاری خود باید فرهنگی را پرورش دهند که در آن بهترین شیوههای امنیت سایبری به اشتراک گذاشته و شفافیت متقابل مشخص گردد.

اگر با مفهوم حملات زنجیره تامین آشنایی دارید، به این سوال پاسخ دهید که آیا ذهنیت نقض فرضی میتواند از حملات زنجیره تامین جلوگیری کند؟ و اگر در این خصوص دانش کافی را ندارید، پیشنهاد میکنیم که مقاله استفاده از ذهنیت نقض فرضی در برابر حملات زنجیره تامین در سال 2023 را حتما مطالعه بفرمایید.

اطلاعات احراز هویت در بردار حمله (Attack Vector)

اگر اطلاعات احراز هویت کارکنان شما خیلی ضعیف یا شکننده باشد، ممکن است تبدیل به یک راه مطمئن برای مهاجم، جهت دسترسی غیرمجاز به سیستمهای IT شما شود. نامهای کاربری و گذرواژهها، محبوبترین شکل احراز هویت هستند که میتوانند به راحتی از طریق فیشینگ، نشت اطلاعات و بدافزار سرقت اطلاعات، مورد سواستفاده قرار گیرند.

حملات Brute-Force

عملی که از طریق آن، مهاجمان چندین رمز عبور را با هدف حدس زدن آن ارسال میکنند نیز یک بردار حمله (Attack Vector) جدی است. در پی همهگیری ویروس کرونا، دادههای«Heimdal Security» نشان دادهاست که تعداد حملات brute-force به طور تصاعدی افزایش یافته است. ما متوجه افزایش ۵ درصدی حملات brute-force پس از شروع کار اکثر کارکنان از خانه شدهایم.

آسیبپذیریهای اصلاح نشده در بردار حمله (Attack Vector)

مهاجمان از طریق آسیبپذیریهای اصلاحنشده در سیستمهای شما، سواستفاده کرده و میتوانند به شبکه سازمان نفوذ کنند . اگر سیستمها به موقع اصلاح شوند، امکانش بود که از بدنامترین حملات باجافزار تا به امروز (مانند WannaCry و NotPetya) جلوگیری شود.

باجافزار همچنان یک تجارت بسیار پرسود برای مجرمان سایبری است. با توجه به سود کلان آن، جای تعجب نیست که باجافزار حتی به یک مدل تجاری تبدیل شده است، به عنوان یک سرویس. این سرویس به افرادی که مهارتهای فنی نسبتا ضعیفی دارند (اما مصمم هستند تا از کاربران آسیبپذیر سود ببرند)، به راحتی قابل دسترسی است. در حال حاضر، گستره عظیم و تنوع دیگر انواع بدافزارهای موجود میتواند نفوذ هکرهای مخرب را در سازمان شما آسان کند. به کرمها، تروجانها، روتکیتها، تبلیغات مزاحم، جاسوسافزارها، بدافزارهای بدون فایل، رباتها و بسیاری موارد دیگر فکر کنید.

اسکریپتنویسی متقابل یا بین سایتی (Cross-Site Scripting)

اسکریپتنویسی متقابل (XSS) نوعی آسیبپذیری امنیتی رایانه است که معمولاً در برنامههای کاربردی وب یافت میشود. XSS مهاجمان را قادر میسازد تا کدهای مخرب را به صفحات وب که توسط سایر کاربران مشاهده میشوند، وارد کنند. هنگامی که کاربر یک صفحه وب را مشاهده میکند، هر کد مخربی که توسط مهاجم وارد شود را توسط مرورگر خود اجرا کرده که به افشای احتمالی اطلاعات حساس یا اجرای کدهای ناخواسته منجر خواهد شد.

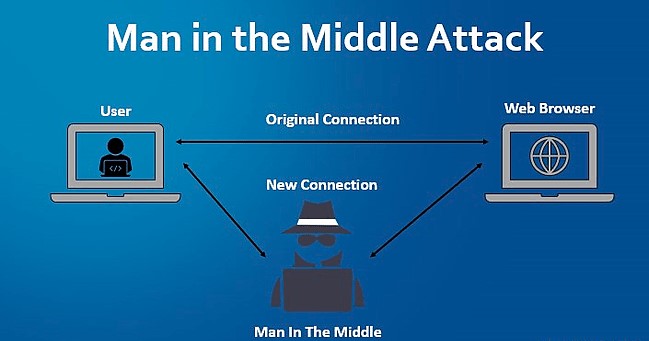

حملات مرد میانی (Man-in-the-Middle)

حملات مرد میانی نوعی حمله سایبری است که در آن مهاجم خود را وارد مکالمه بین دو قربانی میکند تا ارتباطات را شنود یا دستکاری کند. مهاجم پیامهای بین قربانیان را رهگیری میکند و قبل از ارسال مجدد به قربانی دیگر، آنها را تغییر میدهد و به نظر میرسد که پیام از فرستنده اصلی آمده است. از این نوع حمله برای سرقت اطلاعات حساس مانند اطلاعات احراز هویت ورود به سیستم ، اطلاعات مالی یا اسرار تجاری استفاده میشود. همچنین میتوان از حملات مرد میانی برای تزریق کدهای مخرب به وبسایتها یا نرمافزارها استفاده کرد، تا بعدا بتون از آن برای آلوده کردن سیستم قربانیان بهره برد.

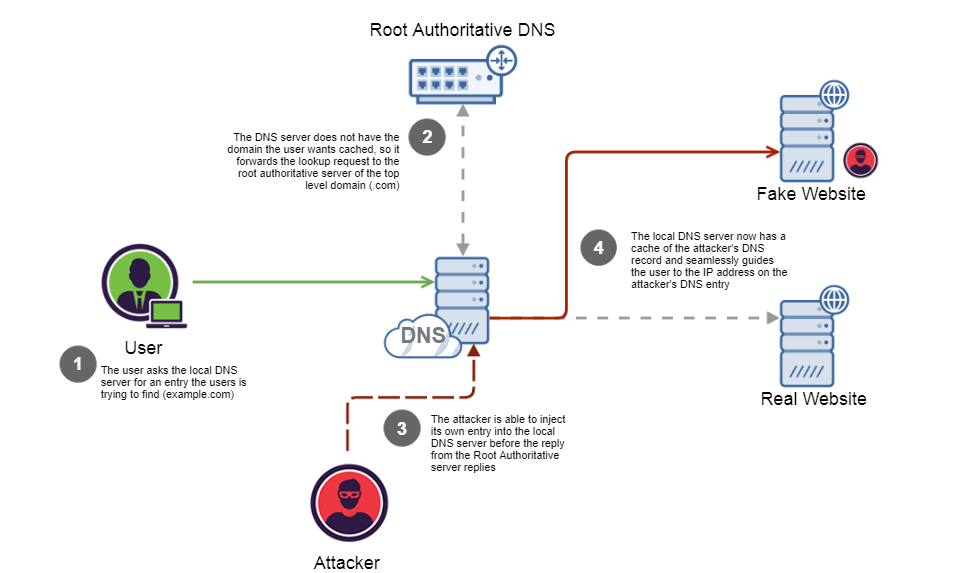

مسمومسازی DNS یا (DNS Poisoning)

مسمومسازی DNS که به عنوان جعل DNS نیز شناخته میشود، نوعی حمله سایبری است که در آن مهاجم، نام دامنه را نخریب کرده تا نام دامنه با آدرس IP اشتباهی نشان دهد. این روش میتواند کاربران را به یک وبسایت یا سرور مخرب هدایت کند، جایی که ممکن است به بدافزار آلودهشده یا برای اطلاعات حساس فیش شوند.

برنامههای مخرب / تروجانها در بردار حمله (Attack Vector)

برنامههای مخرب زیادی وجود دارند که میتوانند دستگاه شما را آلوده کرده و اطلاعات شما را به سرقت ببرند.

برخی از این برنامهها، به عنوان برنامههای قانونی خود را نشان میدهند، در حالی که برخی دیگر به وضوح جعلی هستند. نگاهی به لیست گزارش شده توسط متا با بیش از 400 برنامه مخرب بیندازید. این برنامهها در فروشگاه گوگلپلی و اپاستور لیست شده و به شکل برنامههایی مثل ویرایشگر عکس، بازی، VPN و … بودند تا مردم آنها را به اشتباه دانلود کنند.

چگونه از سازمان خود در برابر بردارهای تهدید (Attack Vector) محافظت کنیم؟

محافظت از کسب و کارتان در برابر بردارهای مختلف، با داشتن منابع مناسب کار دشواری نخواهد بود. در ادامه به روشهای اصلی برای کاهش تهدیدات بردار حمله (Attack Vector) میپردازیم. برای آشنایی بیشتر با اهمیت نظارت و مدیریت بر بردار حمله، میتوانید این مقاله را مطالعه بفرمایید.

کارمندان خود را آموزش دهید

ما مدافعان جدی آموزش مستمر امنیت هستیم و باور داریم که جلسات آموزشی آگاهی از امنیت سایبری، باید برای کارمندان شما اجباری و همیشگی باشد. کارکنان باید مهارتهای امنیتی خود را به صورت دورهای تقویت کنند، زیرا پیشگیری کلیدی برای ایمنی سازمان شما، در چشم انداز این روزهای دیجیتالی آموزش است. تا زمانی که جرایم سایبری به رشد خود ادامه دهند و سودآور باشند، آموزش امنیت سایبری باید یک مسیر مداوم در شرکت شما باشد.

بنا بر همین آموزش، پیشنهاد میکنیم مقاله زیر را حتما مطالعه بفرمایید:

امنیت سایبری و حقایق آن در سال 2022

بهتر است که به کارکنان خود برای شناساسس علائم فیشینگ،BEC، نحوه ایجاد گذرواژه براساس خطمشی رمز عبور داخلی، خودداری از ایجاد رایجترین اشتباهات رمز عبور و همچنین انواع مختلف بدافزارها آموزش داده شوند. آنها باید یاد بگیرند که چگونه حوادث امنیت سایبری و تهدیدات احتمالی را گزارش دهند. همچنین میتوانید فیشینگ را شبیهسازی گنید تا آنها با نشانههای متداول این مورد آشنا شوند. اگر هنوز با این مفهوم آشنا نیستید، به مقاله تیم قرمز چیست؟ مراجعه کنید.

استفاده از اصل حداقل امتیاز (PoLP)

محدود کردن حق دسترسی کاربران به پایینترین سطح ممکن که به آنها اجازه میدهد تا وظایف خود را با موفقیت انجام دهند، سنگ بنای PoLP است. این کار نقاط آسیبپذیری در سازمان شما را محدود کرده و در عین حال، به شما این امکان را میدهد تا کنترل دقیقی بر اقدامات انجام شده داشته باشید و خطر تهدیدات داخلی را از بین ببرید.

استفاده از ابزارهای امنیتی مختلف برای بردار حمله (Attack Vector)

گاهی اوقات، حتی آگاهترین کارمندان (از نظر امنیتی) نیز ممکن است به طور تصادفی روی لینکهای مخرب کلیک کنند یا ایمیلهای آلوده را باز کنند. در مواردی خاص، مجرمان سایبری برای فریب کارمندان سازمان، خود را به عنوان مدیر یا یک شخصیت معتبر در شرکت معرفی میکنند. به همین دلیل داشتن ابزارهای صحیح امنیت سایبری میتواند به شما برای از بین بردن خطاهای انسانی و جلوگیری از نفوذ مخرب به سیستم، کمک کند.

یکی از این ابزارها، ابزار تست استاتیک امنیت اپلیکیشن (SAST) است که اگر تمایل به آشنایی بیشتر با این محصول را دارید میتوانید به مقاله SAST چیست؟ مراجعه کنید.