بنظر شما امنیت سایبری چیست؟ امنیت سایبری (Cyber Security) حوزهای است که به تمام جنبههای حفاظت از یک سازمان، کارکنان و داراییهای آن در برابر تهدیدات سایبری میپردازد. امروزه به دلیل افزایش حملات سایبری و همچنین پیچیدهتر شدن شبکه در سازمانها، مجموعهای از راهکارهای امنیت سایبری برای جلوگیری و کاهش خطر سایبری در شرکتها، لازم است.

انواع مختلف امنیت سایبری

امنیت سایبری بسیار گسترده است و شامل چندین حوزه مختلف میشود. به طور کلی، امنیت سایبری را میتوان به هفت بخش عمده تقسیمبندی کرد:

1. امنیت شبکه

بیشترین حملات سایبری، از طریق شبکه انجام میشوند و راهکارهای امنیت شبکه برای شناسایی و مسدود کردن این حملات طراحی شدهاند. این راهکارها شامل کنترل دسترسی مانند جلوگیری از نشت دادهها (DLP)، مدیریت هویت و دسترسی (IAM)، کنترل دسترسی به شبکه (NAC) ، فایروال نسل بعدی (NGFW) و کنترلهای برنامه برای اجرای سیاستهای استفاده ایمن از Web است.

علاوه بر موارد ذکر شده، فناوریهای پیشگیری از تهدیدات پیشرفته و چند لایه در شبکه، شامل سیستم جلوگیری از نفوذ (IPS)، آنتی ویروس نسل بعدی (NGAV)، Sandboxing و CDR است. همچنین، تحلیل شبکه، شکار تهدیدات و فناوریهای SOAR نیز در این حوزه اهمیت به سزایی دارند.

2. امنیت ابری

با توسعه بیشتر سازمانها در استفاده از رایانش ابری، امنیت ابری به یک اولویت اساسی تبدیل شده است. استراتژی امنیت ابری، شامل راهکارها، کنترلها، سیاستها و خدمات امنیت سایبری است که به حفاظت از کلیه بخشهای مستقر شده در فضای ابری یک سازمان (برنامهها، دادهها، زیرساخت و …) در برابر حملات کمک میکند.

اگرچه بسیاری از ارائه دهندگان خدمات ابری، راهکارهای امنیتی ارائه میدهند، اما اغلب این راهکارها، برای دستیابی به امنیت در سطح سازمانی، کافی نیستند. بنابراین، برای حفاظت محیطهای ابری از حملات هدفمند و مقابله با نفوذ به دادهها، به شرکتهای شخص ثالث در حوزه امنیت، نیاز است.

3. امنیت نقطه پایانی در امنیت سایبری چیست؟

مدل امنیت اعتماد صفر (zero-trust) توصیه میکند که در هر جایی که دادهها وجود دارد، میکرو-قطعاتی ایجاد شود. میکرو-قطعات، به تقسیمبندی شبکه و سیستمها به بخشهای کوچکتر و محدودتر درون شبکه اشاره دارد. به جای اینکه شبکه به طور کلی به عنوان یک واحد امنیتی در نظر گرفته شود، میکرو-قطعات شبکه را به بخشهایی که حاوی دادههای حساس هستند تقسیم میکنند.

یک روش برای ایجاد امنیت نیروی کار سیار، استفاده از امنیت نقطه پایانی (Endpoint Security) است. با استفاده از امنیت نقطه پایانی، شرکتها میتوانند دستگاههای کاربران نهایی مانند رایانههای رومیزی و لپتاپها را با کنترلهای امنیتی شبکه و دادهها، ضد فیشینگ و ضد باجافزار، و فناوریهایی که شامل فارنزیک و EDR میشوند، امن کنند.

مفهوم مهندسی اجتماعی (Social Engineering) در امنیت سایبری چیست؟

4. امنیت موبایل

دستگاههای سیار مانند تبلتها و گوشیهای هوشمند به دادههای شرکتی دسترسی دارند و این امر باعث افشای دادهها در برابر تهدیداتی همچون بدافزارها، آسیبپذیریهای روز صفر (Zero-Day)، حملات فیشینگ و حملات در پیام رسان فوری (IM) میشود.

حوزهی امنیت موبایل از این نوع حملات جلوگیری کرده و سیستمعامل آنها را در برابر روت کردن (rooting) و جیلبریک (jailbreaking) محافظت میکند. نرمافزار مدیریت دستگاه موبایل (MDM)، این امکان را برای سازمانها فراهم میکند تا فقط دستگاههای تلفن همراه که به قوانین و مقررات داخلی مطابقت دارند، به داراییهای سازمان دسترسی داشته باشند.

5. امنیت اینترنت اشیا در امنیت سایبری چیست؟

هر چند استفاده از دستگاههای اینترنت اشیا (IoT)، باعث افزایش بهرهوری میشود، اما در عوض، سازمانها را در معرض تهدیدات سایبری جدید قرار میدهد. عاملان تهدید (هکرها)، به دنبال دستگاههای آسیبپذیری هستند که به صورت تصادفی به اینترنت متصل شدهاند تا از آنها برای کارهای مجرمانه، مانند استفاده از دستگاه به عنوان یک بات در یک شبکه یا پیدا کردن راهی برای ورود به شبکه یک سازمان، استفاده کنند.

امنیت اینترنت اشیاء (IoT)، با شناسایی و دستهبندی دستگاههای متصل شده، خودکارسازی برای کنترل فعالیتهای شبکه و استفاده از سیستمهای جلوگیری از نفوذ، از آنها محافظت میکند. در برخی موارد، firmware دستگاه نیز میتواند با اضافه کردن عاملهای کوچکی تقویت شود تا از بهرهبرداریها و حملات زمان اجرا جلوگیری کند.

6. امنیت اپلیکیشن در سایبر سکوریتی

اپلیکیشنهای وب، همانند هر چیز دیگری که مستقیماً به اینترنت متصل است، هدفی برای عوامل تهدید محسوب میشوند. از سال ۲۰۰۷، OWASP ۱۰ تهدید برتر برای آسیبپذیریهای امنیتی بحرانی اپلیکیشنهای وب مانند حملات تزریق(injection)، تأیید هویت نادرست(broken authentication)، پیکربندی اشتباه (misconfiguration) و cross-site scripting(XSS) را عنوان کرده است.

با بهکارگیری امنیت اپلیکیشن، حملات OWASP Top 10 متوقف خواهد شد. امنیت اپلیکیشن همچنین از حملات رباتی (bot attacks) جلوگیری کرده و هرگونه تعامل مخرب با برنامهها و رابطهای برنامهنویسی (APIs) را متوقف میکند. با ایجاد امنیت به طور مداوم، اپلیکیشنها حتی در حالی که DevOps محتوای جدیدی منتشر میکند، محافظت خواهند شد.

7. Zero-Trust در سایبر سکوریتی چیست؟

این مدل امنیتی مرسوم، بر حفاظت از محدودهها تمرکز میکند و دیوارهایی را حول داراییهای ارزشمند سازمان، مانند یک قلعه، ایجاد میکند. با این حال، این رویکرد دارای مشکلاتی مانند احتمال وجود تهدیدات داخلی و نابودی محیط شبکه است.

با جابجایی داراییهای سازمانی به محیطهای بیرون از سازمان به عنوان بخشی از ابر و انجام کار از راه دور، نیاز به رویکرد جدیدی در امنیت وجود دارد. امنیت با اعتماد صفر یا Zero-Trust به رویکردی جزئیتر در امنیت میپردازد و با ترکیبی از میکرو-قطعهبندی، نظارت و اعمال کنترل دسترسی مبتنی بر نقش، منابع فردی را حفاظت میکند.

تکامل چشمانداز تهدیدات در امنیت سایبری چیست؟

تهدیدات سایبری که امروزه شاهد آن هستیم، نسبت به تهدیدات چند سال قبل، متفاوت است. با تغییر در چشمانداز تهدیدات سایبری، سازمانها نیاز دارند تا در برابر ابزارها و تکنیکهای فعلی و آتی مجرمان سایبری، امنیت داشته باشند.

1. حملات نسل پنجم

چشمانداز تهدیدات امنیت سایبری به طور مداوم در حال تکامل است و اغلب این پیشرفتها نماینده نسل جدیدی از تهدیدات سایبری هستند. تاکنون، پنج نسل از تهدیدات سایبری و راهکارهای طراحی شده برای جلوگیری از آنها را تجربه کردهایم، از جمله:

- نسل اول (Virus): در اواخر دهه 1980، حملات ویروسی علیه کامپیوترهای شخصی، الهام بخش ایجاد اولین آنتیویروس بود.

- نسل دوم (Network): با شروع حملات سایبری از طریق اینترنت، دیوار آتش (firewall) توسعه یافت تا بتواند این تهدیدات را شناسایی و مسدود کند.

- نسل سوم (Applications): سواستفاده از آسیبپذیریهای موجود در اپلیکیشنها، باعث انتشار گسترده سیستمهای پیشگیری از نفوذ (IPS) شد.

- نسل چهارم (Payload): با شناسایی بیشتر بدافزارها با قابلیت دور زدن دفاعهای مبتنی بر امضا، نیاز به راهکارهایی مانند anti-bot و استفاده از فضای sandboxing برای شناسایی تهدیدات جدید، لازم شد.

- نسل پنجم (Mega): جدیدترین نسل تهدیدات سایبری از چندین بردار حمله و در مقیاس بزرگ استفاده میکند، که باعث میشود راهکارهای پیشگیری از تهدیدات پیشرفته، به عنوان یک اولویت در نظر گرفته شوند.

هر نسل از تهدیدات سایبری، باعث کاهش کارایی راهکارهای امنیت سایبری قبلی یا عملاً غیرموثر شدن آن میشود. با توجه به تغییرات پیوسته در چشمانداز تهدیدات سایبری مدرن، محافظت در برابر این تهدیدات نیازمند استفاده از راهکارهای امنیت سایبری چیست؟ قطعا نسل پنجم است.

اگر علاقمند به شناخت بیشتر اصطلاحات امنیت سایبری هستید، این مقاله را از دست ندهید.

2. حملات زنجیره تامین

مطالعات نشان میدهد در بسیاری از سازمانها، تلاشهای امنیتی تنها بر روی نرمافزارها و سیستمهای خودشان صورت گرفته است. سازمانها با ایجاد امنیت بر روی سیستمها و اعطای دسترسی تنها به کاربران و برنامههای مجاز، سعی میکنند تا از نفوذ عاملان تهدید سایبری به شبکه خود جلوگیری کنند.

اخیراً، افزایش حملات زنجیره تامین، محدودیتهای این رویکرد و تمایل و توانایی مجرمان سایبری برای بهرهبرداری از آنها را نشان داده است. حوادثی مانند حملات SolarWinds، Microsoft Exchange Server و Kaseya نشان داد که روابط اعتمادآمیز با سازمانهای دیگر میتواند ضعفی در استراتژی امنیت سایبری سازمان باشد. یک عامل تهدید، با بهرهبرداری از یک سازمان و بهرهگیری از این روابط، میتواند به شبکههای تمامی مشتریان آن سازمان دسترسی پیدا کند.

3. باجافزار

باجافزار، از چند دهه پیش وجود داشته است، اما در سالهای اخیر به عنوان شکلی اساسی و غالب از بدافزارها مطرح شده است. شیوع باجافزار (WannaCry) نشان داد که حملات باجافزاری، سودآوری بالایی دارد و موجب افزایش ناگهانی در حملات باجافزار شد.

از آن زمان به بعد، مدل باج افزار به طور قابل توجهی تکامل پیدا کرد. باج افزارها در گذشته، تنها فایلها را رمزگذاری میکرند، اما در حال حاضر، دادهها را نیز سرقت میکند تا از قربانی و مشتریانش در حملات اخاذی دوگانه و سه گانه، سواستفاده کند. همچنین برخی از گروههای باجافزار، با تهدید یا استفاده از حملات منع سرویس (DDoS) سعی میکنند قربانیان را تحریک کرده و تقاضای باج کنند.

رشد باجافزار منجر به ایجاد مدل (Ransomware as a Service یا RaaS) شده است. در این مدل توسعهدهندگان باجافزار، نرمافزار خود را به افراد همکار خود، در ازای دریافت بخشی از اخاذی، ارائه میدهند. با RaaS، بسیاری از گروههای مجرمانهی سایبری، به بدافزارهای پیشرفته دسترسی دارند و این امر موجب میشود حملات پیچیده به مراتب بیشتر صورت گیرد. بنابراین، حفاظت در برابر باجافزارها به عنوان یک جزء ضروری از استراتژی امنیت سایبری سازمانها تبدیل شده است.

4. فیشینگ (Phishing) در امنیت سایبری چیست؟

حملات فیشینگ به مدت طولانی رایجترین و موثرترین روش استفاده شده توسط جنایتکاران سایبری برای دستیابی به محیطهای سازمانی بوده است. فریب دادن کاربر برای کلیک کردن بر روی یک لینک یا باز کردن یک پیوست، به مراتب بسیار سادهتر از شناسایی و سواستفاده از یک آسیبپذیری در سیستم دفاعی سازمان است.

در سالهای اخیر، حملات فیشینگ پیچیدهتر شدهاند. در ابتدا، حملات فیشینگ نسبتاً قابل تشخیص بودند، ولی امروزه، حملات مدرن بهطوری پیشرفته و قانعکننده هستند که تقریباً از ایمیلهای قانونی قابل تشخیص نیستند.

آموزش کارکنان بهمنظور آگاهی از امنیت سایبری، برای محافظت در برابر تهدیدات فیشینگ مدرن کافی نیست. مدیریت خطر فیشینگ نیازمند راهحلهای امنیت سایبری است، به طوریکه ایمیلهای مخرب قبل از رسیدن به صندوق ورودی کاربر، شناسایی و مسدود شوند.

5. بدافزار

نسلهای مختلف حملات سایبری در اصل بر اساس تکامل بدافزار دستهبندی شده است. توسعهدهندگان بدافزار تلاش میکنند تا با استفاده از روشهای مختلف از تکنولوژیهای امنیتی جدید عبور کرده یا آنها را نادیده بگیرد. و اغلب زمانی که موفق میشوند، نسل جدیدی از حملات سایبری ایجاد میشود.

بدافزارهای مدرن، سریع، پنهان و پیچیده هستند. تکنیکهای تشخیص استفاده شده توسط راهحلهای امنیتی قدیمی (مانند تشخیص بر اساس امضا) دیگر موثر نیستند و اغلب زمانی متخصصان امنیتی تهدید را تشخیص میدهند که حمله انجام شده است.

صرفا استفاده از تشخیص برای محافظت در برابر حملات بدافزار، کافی نیست. کاهش تهدید بدافزارهای نسل پنجم نیازمند راهحلهای امنیتی سایبری است که تمرکز خود را بیشتر بر روی پیشگیری قرار دهد، به گونهای که حمله را قبل از آغاز و قبل از وقوع هرگونه آسیب متوقف کند.

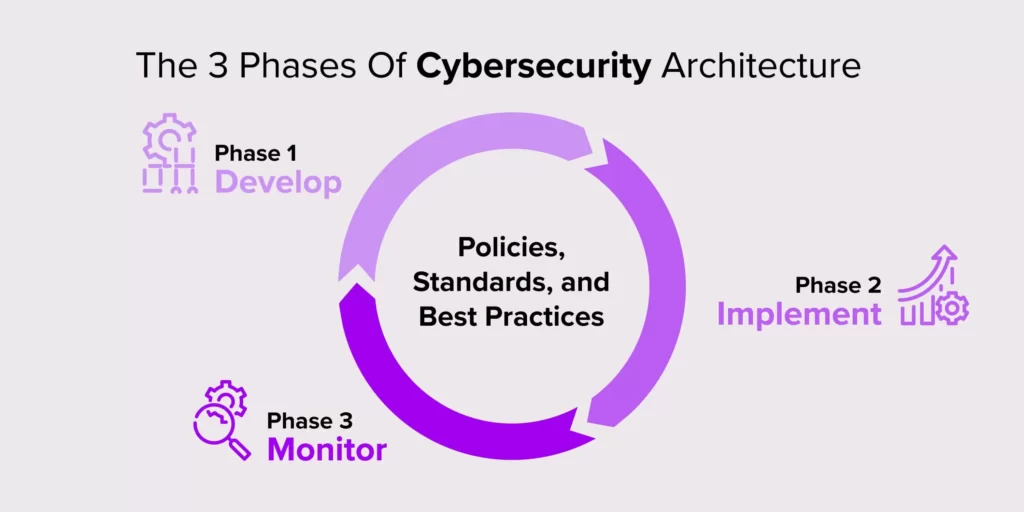

نیاز به معماری یکپارچه امنیت سایبری چیست؟

در گذشته سازمانها برای ایجاد امنیت خود از مجموعه راهحلهای امنیتی مستقل که برای مقابله با تهدیدات و موارد کاربردی خاص طراحی شده بودند، استفاده میکردند. در آن زمان، حملات مخرب کمتر شایع بود و پیچیدگی زیرساختهای شرکتی نیز کمتر بودند. اما امروزه، تیمهای امنیت سایبری اغلب درگیر مدیریت معماریهای پیچیده امنیتی هستند. این مسئله به علت عواملی از جمله موارد زیر است:

- حملات پیچیده: حملات سایبری مدرن دیگر با روشهای قدیمی امنیت سایبری قابل تشخیص نیستند. شناسایی حملات توسط تهدیدات مستمر و پیشرفته (APTs) و سایر عوامل تهدید سایبری پیچیده، نیازمند بررسی عمیق تری است.

- محیطهای پیچیده: شبکه شرکتی مدرن، در سراسر زیرساخت محلی و چندین محیط ابری پخش میشود. این باعث میشود نظارت و اعمال سیاستهای امنیتی یکنواخت در سراسر زیرساخت فناوری اطلاعات کل سازمان بسیار دشوارتر شود.

- نقاط پایانی متنوع: امروزه حوزه فناوری اطلاعات به کامپیوترهای شخصی و لپتاپها محدود نیست. تحول تکنولوژی و سیاستهای BYOD باعث شده است که لازم باشد دستگاههای متنوعی که حتی شرکت مالک آنها نیست، امن باشند. BYOD کوتاه شده عبارت Bring Your Own Device است و به سیاستها و رویکردهایی که برای مدیریت و امنیت دستگاههای شخصی مانند تلفن همراه، تبلت و لپتاپ که توسط کارمندان در محیط کار استفاده میشود، اشاره دارد.

- افزایش دورکاری: شیوع کووید-19 نشان داد که سازمانها، از مدلهای کاری بهصورت دورکار و ترکیبی استقبال کردند. اکنون، سازمانها نیازمند راهکارهایی هستند که بتواند از نیروی دور کار خود، همانند کارکنان حضوری به طور موثری حافظت کنند.