تیم قرمز (Red Team) چیست؟

طبق تعریف سازمان امنیت ملی آمریکا (NSA)، تیم قرمز (Red Team) به نهادی درحوزهی امنیت سایبری اطلاق میشود که تخصص آن نفوذ به سیستمها و به دست آوردن اطلاعات طبقهبندی شده، بدون برجای گذاشتن اثر قابل ردگیری است.

در حوزه امنیت سایبری، این تیم بر روی تست نفوذ به سیستمهای مختلف و سطح امنیت آنها تمرکز دارند. اعضای تیم قرمز (Red Team) با شناسایی و تمرکز بر نقاط ضعف سیستم امنیتی، به آشکارسازی و از بین بردن این نقاط ضعف کمک بهسزایی میکنند.

تیم قرمز (Red Team) با شبیهسازی عملیات هکرهای واقعی در دنیای مجازی و با استفاده از تمام تکنیکهای نفوذ اطلاعات و شبکه، این کار را انجام میدهد. این امر به سازمانها کمک میکند تا نقاط آسیبپذیری سیستمهای امنیتی خود را، که میتواند تهدیدی برای آنها باشد به درستی شناسایی کنند.

به عبارتی دیگر، با رویکرد آگاهسازی سازمان در جهت اطلاع از سطح امنیت خود ارائه شده و همچنین در مفهوم Time to PWN میزان زمان مورد نیاز برای دسترسی مهاجم به زیرساخت و آلوده سازی آن مشخص میگردد.

لازم به ذکر است گزارش عملیات تیم قرمز (Red Team) شامل سناریوهای مورد تست و همچنین عملیاتهای مطابق آن است که مجموعهای از آسیب پذیریهای بر بستر وب موبایل زیرساخت و کارکنان سازمان را شامل میشود. این عملیات به دو صورت Operational و Scenario Base تقسیم بندی میشود.

اجزای تیم قرمز (Red Team) چیست؟

عملیات تیم قرمز (Red Team) متشکل از سناریوهای از پیش تعیین شده می باشد که با توجه به اهداف مورد نظر سازمان توسط متخصصین میتوان آن را تدوین نمود. این اجزای عبارتند از:

1. سناریو

یک سناریوی تیم قرمز (Red Team) از مجموعه عملیاتهای مشخص برای بهرهبرداری در فرایند تست تشکیل شده و لازم به ذکر است که این سناریو میتواند شامل چندین هدف، از جمله پایش امنیتی سامانههای سازمان باشد.

2. رویکرد و نحوه اجرا

به طورکلی اجرا و بهرهبرداری از سناریوهای عملیات تیم قرمز (Red Team) را میتوان به صورت داخلی و خارجی طبقهبندی کرد. نحوه و انتقال اطلاعات خروجی عملیات تیم قرمز (Red Team) شامل روشهای گوناگونی از جمله پایش امنیتی فیزیکی است.

3. زمان اجرا در تیم قرمز (Red Team)

به صورت پیش فرض، عملیات تیم قرمز، زمان مشخص و از پیش تعیین شده ای ندارد. برای انجام عملیات میتوان زمان مشخص شدهای را برای شروع و برای پایان حمله به سازمان ارائه داد.

4. گزارش نهایی

پس از اجرای سناریوهای عملیات تیم قرمز، نحوه اجرا و بهرهبرداریهایی که از آسیب پذیری ها بدست آمده، همراه با روشهای جلوگیری از آسیب پذیری در گزارشی مکتوب به سازمان ارائه می شود .

5. شبیهسازی حمله در تیم قرمز (Red Team)

این کار، از TTP برای انجام یک تهدید خاص استفاده میکند. شبیه سازی را میتوان با حملات مختلفی مانند: حملات روز صفر (zero-attacks)، استفاده از بچه اسکریپتی (script kiddie) برای مبارزه، یا تهدیدی خاص مانند بات نت (botnet)، استفاده از باج افزار، DDOS و غیره انجام داد.

هنگام ایجاد سناریوی شبیه سازی برای انجام تهدید، مؤلفه اصلی آن تهدید باید تعریف شود. در واقع، هنگام تمرین و آزمایش، شبیه سازی سناریو به یک حمله در دنیای واقعی، میتواند دشوار باشد. بنابراین، تمرکز اصلی تیم قرمز (رد تیم) باید بر روی مؤلفه اصلی باشد و از TTP خود برای پر کردن خلا استفاده کند.

با این حال، بزرگترین چالش در شبیه سازی تهدید برای تیم قرمز، سطحی است که تحلیلگر آن را به عنوان یک تهدید واقعی در نظر بگیرد نه یک آزمایش. پس انتخاب انجام دهندگان تست، ممکن است از استفاده از بد افزار واقعی تا ایجاد بد افزار سفارشی که یک حمله را مدل سازی میکند، متفاوت باشد.

یا حتی استفاده از ابزارهایی که شاخصهای سازش (IOC) را تولید میکنند. به هر حال یک برنامه ریزی موثر و کارآمد به همراه تعیین مؤلفههای اصلی، منجر به طراحی و شبیه سازی بهتر خواهد شد.

6. جنبههای عملیاتی

به مجموعه اقداماتی گویند که ضعفهای فیزیکی، اطلاعاتی و عملیاتی در امنیت را نشان میدهند. چون این تأثیرات میتوانند به اندازه انجام حمله انکار سرویس (denial of service) یا تخصصیتر مانند استفاده از تجهیزات «ICSهای جک» برای کنترل شبکه برق شهر باشند.

این بخش عملیاتی است که افراد تیم قرمز (Red Team) را از دیگران متمایز میکند. مفاهیم عملیاتی تأثیرات واقع بینانه علیه یک هدف را به خوبی مشخص میکنند. عمق و شدت این مفاهیم باید به اندازهای باشد که سازمان انتظار دارد.

پس این مفاهیم معمولاً علیه سیستمهای واقعی هستند تا بالاترین سطح تاثیر را داشته باشند اما اگر سیستمهای آزمایشی باشند، میتوان در محیطهای آزمایش و توسعه نیز از آنها استفاده کرد.

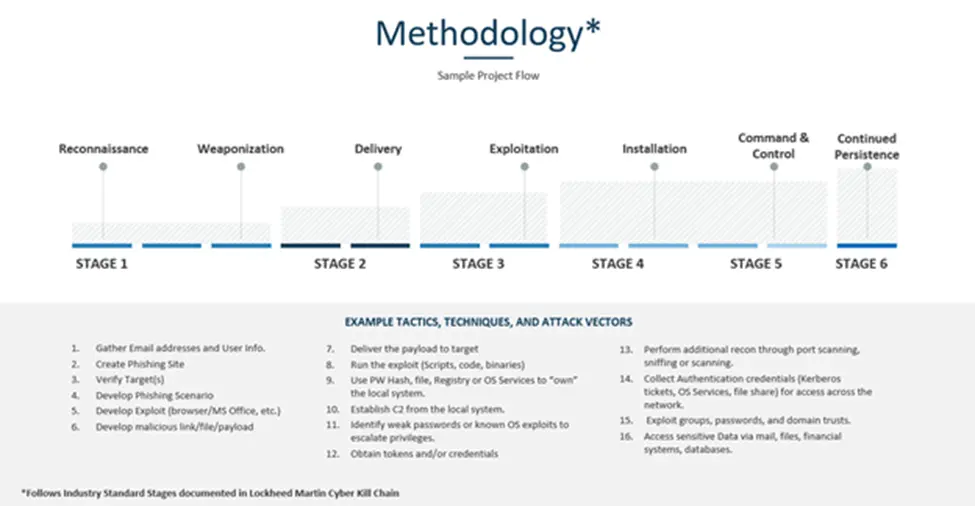

دیگر روشهای تیم قرمز (Red Team)

فعالیتهای تیم قرمز (Red Team) از فریم ورک معروف CK & ATT پیروی میکند، که یک پایگاه دانش محبوب از تاکتیکها، تکنیکها و روشها (TTPS) بر اساس تجربیات واقعی تیمهای قرمز و آبی است. روش حمله تیم قرمز (Red Team) عمدتا بر اساس زنجیره کشتار سایبری است که در ابتدا توسط لاکهید مارتین Lockheed Martin ساخته شده است. از این روش برای تجزیه حملات تیم قرمز به مراحل قابل شناسایی استفاده میشود.

در ادامه، به دیگر روشهای تیم قرمز (رد تیم) میپردازیم. این موارد عبارتند از:

1. شناسایی

یک انجام دهنده تهدید (افراد رد تیم) با استفاده از طیف وسیعی از منابع آنلاین و سایتها، بدون انجام هرگونه اجرای عملیات و صرفا با تحقیقات، بررسی روی هدف را انجام میدهد. این کار تا حد زیادی شامل تکنیکهای پیشرفته OSINT است که برای جمعآوری اطلاعات استفاده میشود و مورد تجزیه و تحلیل قرار میگیرد. این کار به عنوان پایه راهاندازی حمله استفاده میشود.

2. محموله و تحویل

بر اساس تجزیه و تحلیل اطلاعات، زیرساختهای حمله با محمولههای هدفمند تنظیم میشوند که هدف را دور میزنند. مکانیسمهای تحویل، به اجرای ایمن و صحیح محمولههای مخرب برای دور زدن ساز و کار امنیتی سیستم هدف، کمک میکنند.

3. اکسپلویت

یک تهدید کننده، برای دسترسی به داراییها و زیرساخت سازمان، به امتیازات بیشتری در سیستم اساسی احتیاج دارد. این کار شامل استفاده از کدهای مخرب برای خرابکاری در کدهای اجرایی سیستم میشود.

4. نصب

پس از اجرای اولیه، یک برنامه برای اطمینان از دسترسی به مهاجم نصب میشود.

5. فرمان و کنترل

انجام تهدید بدون نگرانی در مورد قطع اتصال، به طور مداوم به شبکه هدف دسترسی پیدا میکند. حتی از این موضوع نیز اطمینان دارد که اگر سیستم هدف ریاستارت هم بشود، دسترسی به سیستم حفظ خواهد شد. در مرحله نهایی، اقداماتی آغاز میشوند كه ممكن است شامل سرقت اطلاعات حساس، خراب کردن و یا حذف آن اطلاعات باشد.

محدوده فعالیت open scope برای تیم قرمز (Red Team)

برخی از فعالیتها در تیم قرمز، (open scope) هستند. یعنی میتوانند در هر زمان، از هر آدرس IP و همچنین علیه هرگونه دارایی تحت مدیریت گیت لب (GitLab managed) و البته بدون تایید قبلی یا اطلاع رسانی انجام شوند. به همین دلیل گزارش فعالیتهایی نهایی، به نتایج تیم آبی، وابسته هستند. گزارشاتی شامل:

- اسکن پورت

- جستجو و اسکرول وب

- دسترسی به دادههای دیگر که برای عموم آزاد است، مانند پلتفرمهای ورود به سیستم

- تلاش برای ورود به هر اینترفیس مدیریتی عمومی با سطح دسترسی پیش فرض

- تلاش برای تایید اعتبار اطلاعات همچون حسابهای سرویس GCP، کلیدهای SSH و کلیدهای API قابل مشاهده برای عموم.

اگر این فعالیتها توسط SecOps شناسایی شود، باید به عنوان خطر پنهان، رفتار مناسبی را در مقابل آن در نظر گرفت، چون عملیات مورد نظر، بخشی از عملیات تیم قرمز (Red Team) نمیباشد. جمع آوری اطلاعات OSINT علیه داراییهایی که در GitLab وجود ندارند. مثل سایتها و رسانههای اجتماعی که ممکن است خارج از عملیات برنامه ریزی شده باشند.

ارزیابی عملکرد تیم قرمز (Red Team) در امنیت سایبری

ارزیابی تیم قرمز یک فعالیت خصمانه مبتنی بر هدفی مشخص است. این ارزیابی نیاز به دیدی جامع و کل نگرانه به امنیت یک سازمان از دید دشمن (هکرها) دارد. این فرایند ارزیابی، برای پاسخگویی به نیازهای سازمانهای پیچیدهای طراحی شده است که انواع داراییهای حساس را از طریق ابزارهای تکنیکال، فیزیکی یا مبتنی بر فرآیند، رسیدگی میکنند.

هدف از انجام ارزیابی تیم قرمز در امنیت سایبری این است که نشان دهد چگونه مهاجمان دنیای واقعی میتوانند از ترکیب استخراج دادههای به ظاهر نامرتبط برای رسیدن به هدف خود، استفاده کنند. این یک روش موثر برای نشان دادن این مهم است اگر مهاجمی بتواند با یک هارد درایو رمزگذاری نشده از مرکز داده خارج شود، وجود پیشرفته ترین فایروالهای جهان نیز بیمعنی است.

به جای تکیه بر یک سیستم شبکهی واحد برای ایمنسازی دادههای حساس، بهتر است از یک روش عمیق دفاعی استفاده کرده و به طور مداوم افراد، فرآیندها و فناوری خود را بهبود ببخشید.

اهداف تیم قرمز (Red Team) در امنیت سایبری

قبل از ارزیابی، قوانین تعامل بین اعضای تیم قرمز و کوچکترین مجموعه ممکن از شرکتکنندگان در سازمان برای آزمایش تعیین میشود. این تعداد متفاوت خواهد بود اما معمولاً بیش از 5 نفر در موقعیتهای کلیدی برای مشاهده شناسایی سازمان و پاسخگویی به فعالیتها وجود ندارد. براساس قوانین، تیم قرمز در امنیت سایبری می تواند در طول تمرین هر یک یا همهی مناطق زیر را هدف قرار دهد:

1. دفاع فناوری

به منظور شناسایی ضعفها و ریسکهای احتمالی در سیستمهای سختافزاری و نرمافزاری مانند شبکهها، برنامهها، روترها، سوییچها و دستگاههای دیگر، انجام میشود.

2. دفاع انسانی

غالباً ضعفترین حلقه در دفاعهای سایبری هر سازمان است. تیم قرمز تمامی کارکنان، پیمانکاران مستقل، دپارتمانها و همکاران تجاری به منظور اطمینان از حداکثر امنیت آنها مورد هدف قرار میدهد.

3. دفاع فیزیکی

امنیت فیزیکی اطراف دفاتر، انبارها، خرده ایستگاهها ، مراکز داده و ساختمانها به همان اندازه دفاعی فناوری مهم است. به همین دلیل باید در برابر حمله واقعی آزمایش شوند. اعمال به ظاهر بیضرری مانند باز نگه داشتن درب ایمنی برای اشخاص بدون بازدید بدنی میتواند شکافی که مهاجم برای دسترسی غیر مجاز به سیستمها نیاز دارد را فراهم کند.

برخی از اصطلاحات و کلمات اختصاری در تیم قرمز (Red Team)

تا اینجا در مقاله از اصطلاحاتی استفاده شد که ممکن است برای شما مفهومی نداشته باشند و یا شما آنها را نشناسید. در ادامه برخی از این موارد را توضیح خواهیم داد:

1. TTPS

TTPS کوتاه شدهی عبارت Tactics, Techniques, and Procedures (تاکتیکها، تکنیکها و رویهها)، مفهومی در تروریسم و امنیت سایبری است که در مورد رفتار یک مهاجم بحث میکند. با تجزیه و تحلیل TTPS، میتوان رفتار مهاجمان و نحوه تنظیم حملات را بیشتر و بهتر درک کرد.

2. ایمپلنت (Implant)

یک ایمپلنت مانند ویروس تروجان عمل خواهد کرد، با این تفاوت که تحت کنترل کامل یک مهاجم است. ایمپلنت میتواند یک نرمافزار یا سختافزار باشد که به منظور پنهان کاری و به دست آوردن اطلاعات در مدت زمان کوتاه استفاده میشود.

3. EDR Solution

یک راه حل کاملا مدیریت شده است که نقاط انتهایی آن در سراسر سازمان برای محافظت از سیستمها، در مقابل بدافزار نصب شده است.

4. سرورهای C2

سرورهای کنترل، C&C و C2 نیز نامیده میشوند، توسط مهاجمان برای برقراری ارتباط با داراییهای به خطر افتاده در شبکه هدف تنظیم میشوند.

5. شاخصهای سازش (IOC)

IOC کوتاه شدهی عبارت Indicators of Compromise، یک شاخص ساختگی است که در شبکه یا یک سیستم کامپیوتری، نشاندهنده وجود حمله یا نفوذ به سیستم است. IOCها، اطلاعات ارزشمندی در مورد آنچه اتفاق افتاده و کاری که میتوان برای جلوگیری از چنین حملاتی انجام داد، ارائه میدهند.

6. تهدیدات مداوم پیشرفته (APT)

یک مهاجم مخفی، (متعلق به دولتها یا گروه جرایم سازمان یافته) که دسترسی غیرمجاز به شبکه را بدست میآورد و برای مدت طولانی بدون آنکه شناسایی شود در سیستم باقی میماند. برای اینکه درک بهتری از مفهوم APT داشته باشید، پیشنهاد میکنیم مقاله APT چیست؟ را حتما مطالعه بفرمایید.

تیم قرمز (Red Team) در امنیت سایبری چگونه کار میکند؟

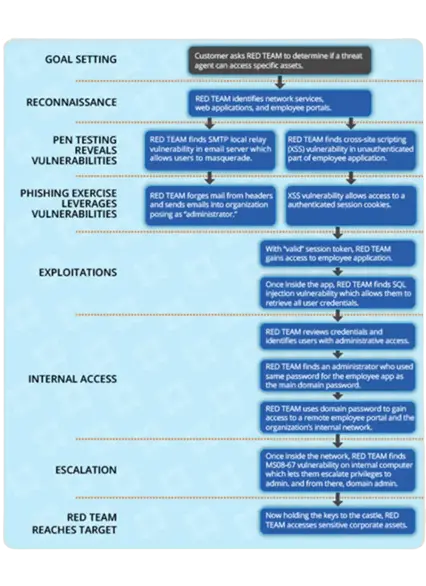

وقتی آسیبپذیریهایی که به تنهایی کوچک به نظر میرسند، در یک مسیر حمله به یکدیگر مرتبط میشوند، ممکن است خسارات قابل توجهی را به وجود آورند.

1. متدولوژی و روش

اعضای تیم قرمز (رد تیم) در امنیت سایبری هر مرحلهای که یک هکر در طول زنجیرهی نفوذ و کشتار سایبری دنبال میکند، را شبیهسازی و تقلید میکنند. این تیم نیاز دارد تا خلاقیت، هوشمندی و توانایی تفکر خارج از فرایندهای طبیعی را داشته باشد. ابزارهای مورد استفاده برای حمایت از تیم قرمز (Red Team) متنوع هستند اما میتوان آنها را بر اساس جریان نشان داده شده در زیر دسته بندی کرد.

2. ارائه گزارش تیم قرمز (Red Team)

بردارها، طیف گسترده ای از گزارشها را برای ارائه بینشی در مورد قابلیت تشخیص و پاسخ فراهم میکند. پس این گزارشات را میتوان در صورت درخواست تدوین و به اشتراک گذاشت. و پس از اتمام کار، تیم قرمز (رد تیم) گزارشی را به عنوان بخشی از پروژه منتشر میکند. الگوی ارائه گزارش و مشکل شامل بخشهای زیر است:

- خلاصه اجرایی

- اهداف عملیاتی: خلاصهای کوتاه از آنچه قرار بود در این عملیات انجام شود

- نتایج: اقدامات محقق شده

- برگزیدهها: مشاهداتی چون بهترین شیوههای استفاده شده و کنترلهای امنیتی که به خوبی کار میکنند

- جزئیات عملیات

- مسیرهای حمله: گردش کار گرافیکی از روند کار

- شرح حمله: توضیحی مکتوب از مسیرهای حمله، در قالب روایت

سوالات مهم قبل از ارزیابی تیم قرمز (Red Team)

هر عملیات ارزیابی تیم قرمز (Red Team) عناصر سازمانی مختلفی را پاسخگو است. به هرحال، متدولوژی این کار همیشه شامل همان عناصر شناسایی، سرشماری و حمله است. قبل از انجام ارزیابی تیم قرمز، با ذینفعان اصلی سازمان خود صحبت کنید تا از نگرانیهای آنها مطلع شوید. در اینجا چند سوال وجود دارد که باید هنگام شناسایی اهداف ارزیابی آینده خود در نظر بگیرید:

- چه اتفاقی در سازمان من باعث ایجاد خساراتی جدی در اعتبار یا درآمد، خواهد شد. (به عنوان مثال فیلتر کردن اطلاعات حساس مشتری یا توقف طولانی مدت خدمات)

- زیرساختهای مشترک مورد استفاده در کل سازمان (سخت افزار و نرم افزار را در نظر بگیرید) چیست؟ به عبارت دیگر، آیا مولفه مشترکی وجود دارد که همه چیز به آن متکی باشد؟

- با ارزشترین داراییها در کل سازمان (دادهها و سیستمها) چیست و اگر به خطر بیفتد چه عواقبی به دنبال خواهد داشت؟

اهداف تیم قرمز (Red Team) در امنیت سایبری چیست؟

تیم قرمز در امنیت سایبری میتواند با دو نفر تشکیل شود و یا ممکن است بسته به تعداد وظایف، به بیش از 20 نفر نیز برسد. امری مهم است که اطمینان حاصل کنید تیم شما، برای وظیفه موجود ساخته شده است. از متخصصان با تجربهای برای تشکیل هسته اصلی تیم استفاده کنید و با ترکیبی از مهارتهای مختلف به ساخت تیم مورد نظر خود ادامه دهید. از یک تیم قرمز (Red Team) در کنار ارزیابی آسیب پذیریها و تست نفوذ استفاده شود.

1. شرایط مناسبی داشته باشید

تیمهای قرمز به یک فرهنگ یادگیری باز با توانایی آموزش مداوم و بهبود مجموعه مهارتهای خود نیاز دارند.

2. هدف مشخصی را تعیین کنید

از همان ابتدا برنامهریزی داشته باشید. اگر در نظر دارید که در طی عملیات به قدمهای بعدی فکر خواهید کرد، این کاملا اشتباه است. هدف مشخص و از قبل برنامهریزی شده، باید بخشی جدایی ناپذیر از وضعیت امنیتی شما باشد و باید اهداف قابل اندازهگیری در ذهن داشته باشید.

3. ابزارهای مناسب را تهیه کنید

مطمئن شوید که آزمایشی صحیح، مدیریت آسیبپذیری و ابزار ارزیابی لازم را برای تجزیه و تحلیل در اختیار تیم خود قرار دادهاید.

4. روی مسئله اصلی تمرکز کنید

تیم قرمز (Red Team) نباید تنها نتایج کیفی ارائه دهد بلکه رویکرد و مشاورهی با کیفیت مد نظر است.

چرا تیم قرمز (Red Team) برای ما مناسب است؟

عملیات تیم قرمز به دلیل نوع اجرا و رویکرد آن همچنین پیادهسازی همه جانبه با هدف دستیابی به اهداف از پیش تعیین شده، میتواند یک ممیزی جدی برای جلوگیری از نفوذ و خرابکاری توسط هکرهای واقعی باشد.

در این عملیات کلیه داراییهای سازمان مورد توجه قرار میگیرند و همچنین کلیه آسیب پذیریهای سامانهها در جهت دستیابی به هدف بررسی میگردند. همچنین با توجه به ماهیت عملیات تیم قرمز (Red Team) خروجی این عملیات برای تیمهای دفاعی، مانند تیم آبی و همچنین تیم بنفش بسیار کاربردی و موثر است.