داکسینگ (Doxing) چیست؟

داکسینگ (Doxing)، مخفف “Dropping Documents”، نوعی حمله سایبری است که در آن مهاجم اطلاعات شخص قربانی را دزدیده و آنها را در اینترنت افشا میکند. معمولاً هدف از داکسینگ (Doxing)، آزار و اذیت یا طرد کردن قربانی است. در واقع داکسینگ (Doxing) نوعی آزار و اذیت سایبری است که از اطلاعات، اظهارات، سوابق حساس یا محرمانه افراد برای آزار، قرار گرفتن در معرض، اخاذی کردن و بهرهبرداری از شخص مورد نظر استفاده میکند.

متأسفانه داکسینگ (Doxing) رایجتر از آن چیزی است که فکر میکنید. اقشار مختلف مردم مورد داکسینگ (Doxing) قرار میگیرند و فرقی نمیکند که یک سلبریتی باشند یا فقط یک فرد عادی. برای جلوگیری از آن، بسیار مهم است مراقب باشید چه نوع اطلاعاتی را در اینترنت و فضای مجازی به اشتراک میگذارید.

هکرها برای داکسینگ (Doxing) به چه اطلاعاتی نیاز دارند؟

برای حمله داکسینگ (Doxing)، هکرها معمولاً به دنبال اطلاعات زیر هستند:

- نام واقعی / نام خانوادگی

- آدرس ایمیل

- شماره تلفن

- پروفایل رسانههای اجتماعی

- آدرس یا مکان

- کارفرما

- اطلاعات حساب بانکی یا کارت اعتباری

اوسینت (OSINT) چیست؟

OSINT مخفف Open Source Intelligence و یکی از جنبههای کلیدی در درک امنیت سایبری است که این روزها از اهمیت ویژهای برخوردار است. اطلاعات منبع باز (OSINT) اطلاعاتی است که از منابع عمومی مانند منابع موجود در اینترنت جمعآوری میشود، اگرچه این اصطلاح محدود به اینترنت نیست، بلکه به معنای همه منابع در دسترس عموم است. اصطلاح OSINT از چندین دهه پیش آمده است. در واقع، آژانسهای نظامی ایالات متحده در اواخر دهه 1980 از اصطلاح OSINT استفاده کردند.

زمانی که آنها در حال ارزیابی مجدد ماهیت اطلاعات مورد نیاز، در سطوح تاکتیکی در میدانهای جنگ بودند. سپس در سال 1992، قانون سازماندهی مجدد اطلاعات، اهداف اصلی برای جمع آوری اطلاعات را براساس مفاهیم کلیدی زیر تعیین کرد:

- هوش عینی باید عاری از تعصب باشد.

- دادهها باید در منابع عمومی و غیر عمومی در دسترس باشند.

“OS” در کلمهی OSINT به معنای Open Source است. این مورد فقط مربوط به جنبش منبع باز معروف نیست، بلکه هر منبع عمومی در دسترس، که کاربر میتواند اطلاعات موجود در مجموعه دادههای اطلاعاتی خود را به دست آورد را شامل میشود .

کلمه کلیدی پشت مفهوم OSINT، “اطلاعات” است و مهمتر از همه، اطلاعاتی که میتوان به صورت رایگان به دست آورد. مهم نیست که در داخل روزنامهها، وبلاگها، صفحات وب، توئیتها، صفحات رسانههای اجتماعی، عکسها، پادکستها یا ویدیوها قرار داشته باشد.

نمونههای اوسینت (OSINT)

با در اختیار داشتن اطلاعات مناسب، میتوانید مزیت بزرگی نسبت به رقبای خود داشته باشید و به تحقیقات شرکت یا افرادی که مسئول آن هستید سرعت ببخشید. OSINT بسیار ساده است. بسیاری از ما OSINT را به جنگ سایبری، حملات سایبری، امنیت سایبری و … مرتبط میدانیم. در حالیکه این موارد تنها بخشی از آن هستند و OSINT بسیار واضحتر از آن است.

نمونههای OSINT عبارتند از:

- پرسیدن سوال در هر موتور جستجو

- تحقیق در انجمنهای عمومی در مورد چگونگی تعمیر رایانه خود

- تماشای یک ویدیوی یوتیوب در مورد طرز تهیه کیک تولد

همانطور که میبینید، نیازی نیست حتما هکر باشید تا در زندگی روزمره خود از OSINT استفاده کنید. شما در حال حاضر از آن استفاده میکنید، فقط احتمالا آن را نمیشناسید.

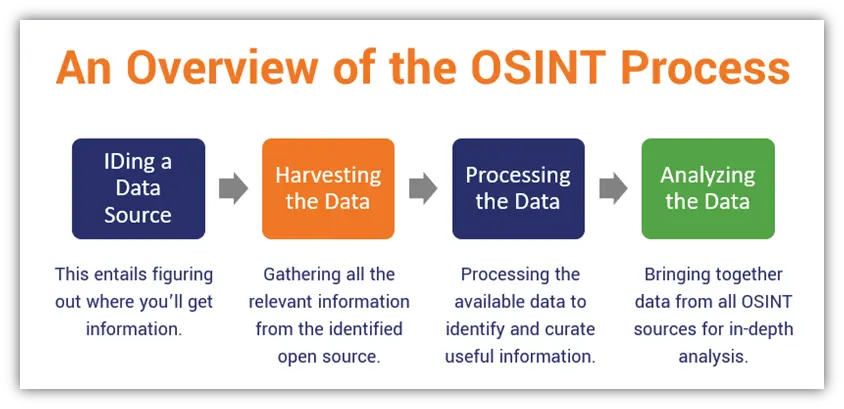

تکنیکها و منابع اوسینت (OSINT)

تا اینجا بر روی OSINT مدرن برای حوزهی امنیت سایبری تمرکز کردیم، اکنون نگاهی خواهیم داشت به اینکه چگونه شرکت یا پروژه شما میتواند از آن بهرهمند شود.

Active Osint

- تماس مستقیم با هدف

- نتایج قابل اطمینانتر

- خطر بالای تشخیص

- مثال: اسکن پورت

Passive Osint:

- تماس بر اساس خدمات شخص ثالث

- ممکن است شامل موارد نادرست و نویز باشد

- خطر کم تشخیص

- مثال: APIهای امنیتی

محبوبترین تکنیکهای اوسینت (OSINT)

در ادامه به محبوب ترین تکنیک های OSINT مورد استفاده در امنیت سایبری خواهیم پرداخت:

- نام کامل کارکنان، نقشهای شغلی و همچنین نرمافزاری که آنها استفاده میکنند را جمع آوری کنید.

- بررسی و نظارت بر اطلاعات موتورهای جستجو از Google، Bing، Yahoo و غیره.

- نظارت بر وبلاگهای شخصی و شرکتی، و همچنین بررسی فعالیت کاربران در انجمنهای دیجیتال.

- تمام شبکههای اجتماعی مورد استفاده توسط کاربر یا شرکت مورد نظر را شناسایی کنید.

- محتوای موجود در شبکههای اجتماعی مانند Facebook، Twitter، Google Plus یا LinkedIn را بررسی کنید.

- دسترسی به دادههای ذخیره شده قدیمی از Google اغلب اطلاعات جالبی را نشان میدهد.

- شماره تلفن همراه و همچنین آدرسهای ایمیل را از شبکههای اجتماعی یا Google شناسایی کنید.

- عکسها و ویدیوها را در سایتهای اشتراکگذاری عکس اجتماعی رایج مانند Flickr، Google Photos و غیره جستجو کنید.

- برای بازیابی تصاویر، موقعیت جغرافیایی کاربران از نقشههای گوگل و سایر منابع تصویری ماهوارهای استفاده کنید.

- چارچوب قدرتمند OSINT توسط Justin Nordine را فراموش نکنید. این چارچوب میتواند منبع الهام بخش خوبی برای هر تحقیق OSINT باشد.

برای مطالعه بیشتر در حوزه امنیت سایبری، میتوانید به وبلاگ اسکوریا مراجعه کنید.