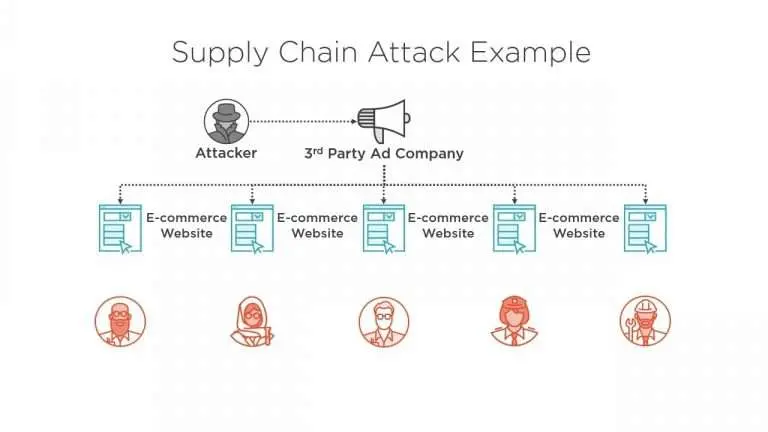

حملات زنجیره تامین (Supply Chain Attacks) یک نوع حمله سایبری نوظهور است که مهاجمان از طریق نفوذ به یکی از شرکای تأمین یا فرآیند تولید، به سیستم هدف خود نفوذ میکنند. این نوع حملات معمولاً از طریق نفوذ به نرمافزارهای مورد استفاده در زنجیره تامین انجام میشود.

بدین ترتیب، مهاجم میتواند بدون اینکه مستقیما به سایر شرکتها حمله کند، با به دست آوردن دسترسی به نرمافزارهایی که در سایر قسمتهای زنجیره تامین استفاده میشوند، سایر شرکتها را نیز تحت کنترل خود قرار دهد. با توجه به اینکه زنجیره تأمین یکی از مهمترین و معمولترین اجزای سیستمهای اطلاعاتی در شرکتهاست، حملات زنجیره تأمین برای شرکتها بسیار خطرناک و پر هزینه است و به دلیل پیچیدگی این حملات، شناسایی و جلوگیری از آنها بسیار مشکل است.

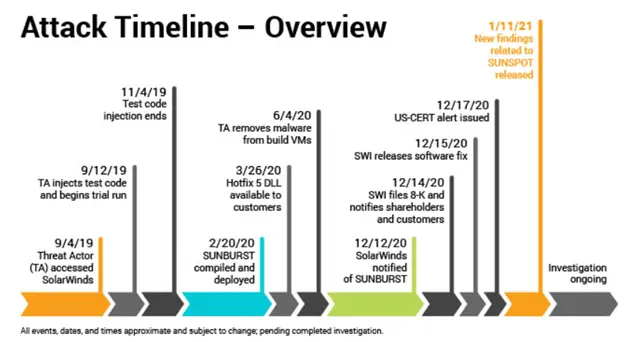

امروزه حملات زنجیره تامین رو به افزایش است، اما تعداد کمی از کسبوکارها برای مقابله با این تهدید مجهز هستند. یکی از معروفترین حملات زنجیره تامین، حمله به شرکت SolarWinds در سال 2020 است که در آن، حملهکننده با نفوذ به سیستمهای SolarWinds، توانست به بیش از 18,000 سازمان دیگر نفوذ کند. اگر شبکه دولت ایالات متحده که یکی از شبکههای به شدت محافظت شده در جهان است، از طریق یکی از حملات زنجیره تامین در معرض خطر قرار بگیرد، از کسب و کارهای متوسط چگونه میتوان انتظار داشت بتوانند در برابر این تهدید دفاع کنند؟

جواب این سوال، تغییر طرز فکر است؛ یعنی فرض نکنید که حملات زنجیره تامین ممکن است رخ دهد، فرض کنید که رخ داده یا همین حالا درحال وقوع هستند.

ذهنیت نقض فرضی چیست؟

ذهنیت نقض فرضی (Assume Breach)، رویکردی بدبینانه به امنیت سایبری است که فرض میکند حملات سایبری «قطعا رخ خواهند داد»، نه اینکه «ممکن است رخ دهند».

این تغییر ساده طرز تفکر، استراتژیهای دفاعی را از یک چارچوب غیرفعال به یک چارچوب فعال تبدیل میکند. با فرض اینکه نقض دادهها، حتما رخ میدهد یا در حال به وقوع میباشند، سازمانها، مکانیزمهای دفاعی خود را توسعه داده و به طور مداوم آسیبپذیریها را در سراسر شبکه خود رصد میکنند.

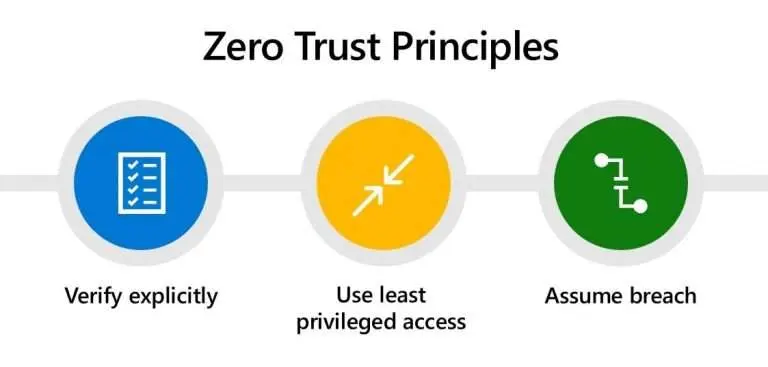

نقض فرضی با معماری Zero Trust متفاوت است. نقض فرضی بیشتر یک طرز فکر است تا یک چارچوب. نتیجهی داشتن ذهنیت نقض فرضی، تقویت مکانیزمهای دفاعی ضعیف است که میتواند منجر به اجرای معماری Zero Trust شود. اگر هنوز با مفهوم زیرو تراست (Zero Trust) در امنیت شبکه آشنایی ندارید، حتما این مقاله را مطالعه بفرمایید.

آیا ذهنیت نقض فرضی میتواند از حملات زنجیره تامین جلوگیری کند؟

هیچ تاکتیک تضمین شدهای در امنیت سایبری، برای جلوگیری از حملات زنجیره تامین وجود ندارد؛ با این حال، ذهنیت نقض فرضی به طور قابل توجهی حملات زنجیره تامین را به حداقل میرساند. با طرزفکر نقض فرضی، سازمانها به صورت مداوم در حال بررسی اکوسیستم خود برای ناهنجاریهایی هستند که میتواند به یک حمله سایبری منجر شود. بنابراین همه تهدیدات سایبری خیلی زودتر شناسایی و رفع میشوند و این امر باعث کاهش تأثیر یک نقض یا شکاف امنیتی میشود.

هرچه سریعتر یک تهدید شناسایی شود، سریعتر میتوان آن را ایزوله کرد و در نتیجه تأثیر آن بر منابع حیاتی کمتر خواهد بود. حمله زنجیره تامین SolarWinds بسیار فاجعه آمیز بود، زیرا تهدید امنیتی تزریق شده به مدت 15 ماه در اکوسیستم SolarWinds شناسایی نشد!

چگونه میتوان ذهنیت نقض فرضی را پیاده سازی کرد؟

ذهنیت نقض فرضی باید با رویکرد لایهای اجرا شود. سطوح حمله یک سازمان را میتوان با سه عنصر اصلی نشان داد:

- افراد

- فرآیندها

- فناوری

در ادامه به هر یک از این عناصر به طور جداگانه، برای اجرای یک مدل نقض فرضی در تامین امنیت سازمان، میپردازیم.

1. رویکرد نقض فرضی برای افراد سازمان

یکی از تهدیدات مهم برای نقاط پایانی (endpoint)، کارمندان سازمان هستند. در حقیقت، 90 درصد از نقض اطلاعات نتیجهی خطای انسانی است. با اعمال رویکرد نقض فرضی تنها به این عنصر، شانس رخ دادن نقض دادهها به میزان قابل توجهی کاهش مییابد.

افراد یک سازمان به دستههای زیر تقسیم میشوند:

- کارمندان (Employees)

- تیم رهبری (Leadership team)

- فروشندگان شخص ثالث (Third-party vendors)

رویکرد نقض فرضی را باید به کارمندان سازمان آموزش داد. تمام افراد باید از نشانههای حمله سایبری آگاه بوده تا علاوه بر جلوگیری از حادثه، بتوانند آن را گزارش دهند. لیست زیر برخی از متداولترین حملات سایبری علیه کارکنان را نشان میدهد:

- حملات فیشینگ

- حملات مهندسی اجتماعی

- حملات DDoS

- حملات باجافزار

- حملات بدافزار

- حملات Clickjacking

قدم اولیه برای شروع حمله سایبری، معمولاً از طریق ایمیل آغاز میشود. تایید شدن ایمیلهای کارکنان داخلی، قبل از باز کردن یا کلیک کردن روی هر لینک، حداقل اقدام امنیتی است که باید در سازمان انجام شود. با استفاده از یک پلتفرم ارتباطی اختصاصی مانند Slack، میتوان این فرآیند شفافسازی را سادهتر کرد.

متقاعد کردن فروشندگان شخص ثالث دشوار است، زیرا آنها تمایل دارند از نرمافزار شخص ثالث خود استفاده کنند. یک جایگزین بهتر، پیادهسازی یک راهحل نظارت بر سطح حمله شخص ثالث، برای شناسایی هرگونه تهدید بالقوه در نرمافزار فروشنده است.

2. ثبت فعالیت کاربر

فعالیت همه کارکنان باید برای اندازهگیری رویدادهای داخلی مشکوک نسبت به حالت نرمال، ثبت شود. لاگها باید شامل منابع خاصی که کاربر به آنها دسترسی داشته است، موقعیتهای جغرافیایی و نقشها و مسئولیتهای هر یک از کارکنان باشد. ارزیابی فعالیت کاربر نشان میدهد که چه کسی به دادههای حساس دسترسی دارد. این دسترسی باید به حداقل تعداد کاربران مجاز محدود شود.

3. رویکرد نقض فرضی در فرآیندهای سازمان

ایجاد خط مشی برای فرآیند

کارکنان با آموزش، رویکرد نقض فرضی را یاد میگیرند و فرآیندهای این رویکرد را اعمال میکنند. خط مشیهای امنیت اطلاعات (ISP) مجموعهای از قوانین و رویههای امنیتی را مشخص میکند که یک سازمان باید به آن پایبند باشد. هدف اصلی ISP، کنترل دادههای توزیع شده است.

با محدود کردن دسترسی به دادههای حساس، احتمال به خطر افتادن این منبع در یک حمله سایبری کاهش مییابد. ایجاد خطمشی نقض فرضی، ممکن است به طور طبیعی منجر به اجرای معماری Zero Trust شود.

4. محدود کردن دسترسی به دادههای حساس در برابر حملات زنجیره تامین

اصل اعطای حداقل امتیاز یا (POLP)The Principle of Least Privilege، یک چارچوب بسیار موثر برای محدود کردن دسترسی به دادههای حساس است. POLP عملکردهای کاربران را بر اساس محدودیتهای مشخص شده در حق دسترسی آنها، محدود میکند.

به عنوان مثال، یک سازمان ممکن است بهطور پیشفرض، از نصب نرمافزار کارکنان بر روی دستگاههای سازمان جلوگیری کند، اما فقط به مدیر فناوری اطلاعات اجازه میدهد این عملکرد را انجام دهد.

یک پروتکل اعطای حق دسترسی، فرض میکند که اکثر کارمندان قابل اعتماد نیستند و آنها را با محدودیتهای سخت محدود میکند.

5. ایجاد یک طرح واکنش به حادثه

سازمانی که به طور کامل رویکرد نقض فرضی را پذیرفته، همیشه آماده است تا به سرعت نقض دادهها را اصلاح کند. این اقدام در یک طرح واکنش به حادثه (Incident Response Plan) مشخص شده است. طرح واکنش به حادثه در هنگام وقوع یک حادثه نقض داده، موجب آرامش خاطر میشود. این طرح به کارکنان آموزش میدهد که چگونه حملات سایبری را به بهترین نحو ایزوله و رفع کنند.

6. رویکرد نقض فرضی در حوزه فناوری

رویکرد نقض فرضی در حوزه فناوری باید بتواند تهدیدهای امنیتی را از اکوسیستم دور نگه دارد و همچنین بتواند تهدیدات موجود در یک اکوسیستم را اصلاح کند.

دور نگه داشتن تهدیدها از یک اکوسیستم

تهدیدات سایبری باید قبل از اینکه فرصتی برای تزریق پیدا کنند، شناسایی شوند. آنتی ویروس، یک نیاز اساسی برای تشخیص تهدید است، اما مطمئناً کافی نیست. عوامل تهدید پیچیده قادر هستند به راحتی شناسایی شدن توسط آنتی ویروس را دور بزنند، بنابراین از این فناوری هرگز نباید به عنوان تنها لایه دفاعی برای امنیت سایبری استفاده کرد.

ذهنیت نقض فرضی، باید برای تمام مکانیزمهای امنیتی اعمال شود. به طور مثال اگر یکی از مکانیزیمها دور زده شود، در لایه بعدی احتمال شکست کمتر خواهد شد. پس در نتیجه باید چندین لایه را برای کاهش احتمال شکست، پیادهسازی کرد.

آپدیت نرمافزارهای آنتی ویروس

امری ضروری است که نرمافزار آنتیویروس را همواره بهروزرسانی کنید تا انواع بدافزارهای جدید شناسایی شوند. علاوه بر آنتی ویروس، تمام سطوح حمله در یک سازمان باید توسط یک سیستم امنیتی شبکه محافظت شود.

پیادهسازی امنیت شبکه

سیستمهای امنیتی شبکه از راهحلهای متعددی مانند امنیت ایمیل، فایروالها، رمزگذاری دادهها و حفاظت از دسترسی تشکیل شدهاند. احراز هویت چند عاملی، یک راه حل امنیتی شبکه بسیار قوی است. به گفته Microsoft، احراز هویت چند عاملی 99.9 درصد از جرایم سایبری خودکار را مسدود میکند.

7. پیادهسازی مکانیزمهای نظارت بر بردار حمله شخص ثالث

از آنجایی که مهاجمان حملات زنجیره تامین، اشخاص ثالث را هدف قرار میدهند و کاربران خود را از طریق یک backdoor ایجاد شده به خطر میاندازند، باید راهحلی برای نظارت بر سطح حمله شبکه فروشنده اجرا شود.

چشمانداز خطرناک سایبری در این روزها، باعث میشود تا همه کسب و کارها برای حفظ امنیتشان، خود را جلوتر از مجرمان سایبری قرار دهند !!!

آیا شما با مفهوم بردار حمله (Attack Vector) در امنیت سایبری آشنایی دارید؟

شناسایی و رفع نشت دادهها در مقابل حملات زنجیره تامین

بهترین روش جلوگیری از تهدیدات، شناسایی و رفع رویدادهایی است که به طور بالقوه میتوانند منجر به نقض دادهها شوند. برای جلوگیری موثر از ورود تهدیدات به یک اکوسیستم، سازمانها باید از طرز فکر دفاعی، به ذهنیت اکتشافی روی بیاورند و باید فرض بر این باشد که نقض دادهها همیشه قریب الوقوع است.

شناسایی و رهگیری عوامل بالقوه تهدید امکان پذیر نیست، اما میتوان رویدادهای خاصی که میتواند منجر به نقض داده شود، شناسایی و رفع کرد. نشت دادهها، افشای ناخواسته اطلاعات حساس است که این اطلاعات میتواند به عنوان هوش تهدید (threat intelligence) توسط مجرمان سایبری، برای نقض داده به صورت موفقیت آمیز، مورد سواستفاده قرار گیرد. شناسایی و رفع نشت داده ها در سراسر شبکه، قبل از اینکه به نقض داده ها تبدیل شوند، موجب میشود خطر حملات زنجیره تامین به طور قابل توجهی کاهش مییابد.

رفع تهدیدات در یک اکوسیستم

هنگامی که یک تهدید به تمام مکانیزمهای دفاعی نفوذ میکند، باید در اسرع وقت جداسازی و اصلاح شود. یک طرح واکنش به رخداد (Incident Response Plan) این امر را تسهیل میکند و پیروی از یک معماری Zero Trust، به ایزوله نگه داشتن کدهای مخرب کمک میکند.