تست استاتیک امنیت اپلیکیشن (SAST) چیست؟

همانطور که در مقاله کدنویسی امن گفته شد، یکی از مهمترین بخشهای چرخه توسعه امن محصول، تست استاتیک امنیت اپلیکیشن (SAST) است که با توجه به الگوهای آسیبپذیری در سطح سورس کد پویش و آسیبپذیریها را پیدا مینماید. لازم به ذکر است کلیه گزارشات تست استاتیک امنیت اپلیکیشن به دلیل نوع بررسی و الگوهای آسیبپذیری باید مجدد بررسی و صحت سنجی گردند.

تست استاتیک امنیت اپلیکیشن (SAST) چه کاربردی دارد؟

در چرخه بسیاری از حملات گروههای پیشرفته و همچنین نشتهای اطلاعات، آسیبپذیریهای اپلیکیشن و عدم تنظیمات صحیح امنیتی، منجر به دسترسی مهاجمان به اطلاعات سازمان میگردد. با توجه به اهمیت اپلیکیشن و امنیت آن، در ریسکهای مرتبط با سازمان پیشنهاد میشود که برای افزایش امنیت نرمافزار و همچنین کاهش ریسکهای مربوطه، مفهوم تست استاتیک امنیت اپلیکیشن (SAST) و چرخه توسعه امن نرمافزار (SSDLC) برای تیمهای توسعه اجرایی گردد.

SAST چگونه کار میکند؟

تست استاتیک امنیت اپلیکیشن (SAST)، از یک ابزار تجزیه و تحلیل کد استاتیک استفاده میکند که مانند یک نگهبان امنیتی برای یک ساختمان در نظر گرفته میشود. همانطور که یک نگهبان امنیتی، درها و پنجرههای باز را بررسی میکند تا از ورود سارقان به ساختمان جلوگیری کند، یک تحلیلگر کد استاتیک هم، کدنویسی و نقاط آسیبپذیر برنامه را بررسی میکند تا از ورود هکرها به سیستم جلوگیری کند. برخی از نمونههای این حملات مخرب، طبق گفته OWASP، شامل تزریق SQL، تزریق کد مخرب و … به سیستم است.

اجزای تست استاتیک امنیت اپلیکیشن (SAST)

چرخه توسعه امن محصول (SDLC) شامل مراحل ذیل است:

1. آموزش و آگاهیرسانی امنیتی

در این مرحله از تست استاتیک امنیت اپلیکیشن، بر اساس دورههای آموزشی مطرح در حوزه امنیت نرمافزار، به خصوص کدنویسی امن آموزش لازم برای افزایش دانش امنیت توسعه دهندگان و مدیران سیستم داده میشود. همچنین در این مرحله انواع داراییهای آموزشی مانند کتابچه و چک لیست نیز تدوین میگردد.

2. نیازسنجی امنیتی در تست استاتیک امنیت اپلیکیشن (SAST)

در این مرحله کلیه نیازمندیهای طراحی، توسعه و استقرار اپلیکیشن، از منظر امنیت بررسی و مشخص میشوند. سپس با استفاده از ابزارهای ترسیم، نیازمندیها به صورت الگو پیادهسازی خواهند شد.

3. اولویت و متدولوژی تست SAST

در این مرحله از تست استاتیک امنیت اپلیکیشن، با توجه به اولویت نوع ریسکهای احتمالی و سطح اهمیت، اولویتهای طراحی و توسعه بر اساس الگوهای امنیتی از پیش تعیین شده، مشخص و پیادهسازی میگردند.

4. تشخیص الگو تهدیدات

پس از ایجاد مدلهای نیازمندی و همچنین مشخص نمودن متدولوژیها، الگوهای تهدیدات امنیتی بر اساس آسیبپذیریها و ریسکهای موجود و همچنین مدلهای عملیاتی، رویکرد جلوگیری و پچ نمودن آسیبپذیریها را مشخص خواهند کرد.

5. نیازسنجی معماری

در این مرحله، بر اساس بخشهای مختلف سامانه معماری امن، در خصوص پیادهسازی و جلوگیری از بروز آسیبپذیری اقدام شده و سپس رویکرد جلوگیری و اعمال مکانیزمهای امنیتی مشخص میگردد.

6. تعیین الگوریتمهای رمزنگاری

در این مرحله، کلیه دادهها و اطلاعات سامانه بر اساس اولویت و سطح اهمیت طبقهبندی میشوند. نوع الگوریتم مناسب برای حفظ محرمانگی و یکپارچگی و همچنین دسترسپذیری مشخص میگردد. همچنین الگوریتمهای مورد استفاده از لحاظ امنیتی بررسی و ملاحظات مربوطه تدوین خواهد شد.

7. تعیین ریسکهای مرتبط با شرکتهای طرف سوم (third-party)

امروزه بسیاری از منابع مورد استفاده توسط اپلیکیشنها از درگاههای واسط دریافت میشوند. با این توضیحات ملاحظات امنیتی در خصوص ورودی و خروجیهای اپلیکیشن بررسی و همچنین نوع ارتباط با شرکتهای واسطه و سورسهای مورد استفاده بررسی میگردند. همچنین با توجه به سطح اهمیت دارایی مورد استفاده، ملاحظات امنیتی برای ایزوله کردن ورودی و خروجیها مشخص خواهند شد.

8. تعیین ابزارها

در این مرحله از تست استاتیک امنیت اپلیکیشن (SAST )، ابزارهای مورد نیاز برای تیم توسعه، تیم معماری و مدیران محصول، نصب و راه اندازی شده و رویکرد اجرا ابزارها در جهت افزایش امنیت اپلیکیشن و کاهش ریسکهای امنیتی در سطح سورس کد، تنظیم میگردد.

9. انجام تست ثابت استاتیک امنیت اپلیکیشن (SAST)

یکی از مهمترین مراحل در چرخه توسعه امن محصول (Software Development Life Cycle) بررسی و پویش سورس کد است که به دو روش دستی و خودکار انجام میگردد. بدین سبب کلیه آسیبپذیریها در سطح سورس کد به صورت مبتنی بر مولفه (component based)، میتنی بر مدل (model based) و مبتنی بر تعهد (commit based) بررسی و مشخص میشوند.

10. انجام بررسی امنیتی به صورت پویا (DAST)

یکی دیگر از مراحل مهم در تست استاتیک امنیت اپلیکیشن (SAST )، بررسی و پایش اپلیکیشن بدون دسترسی به سورس کد است، که بدین ترتیب کلیه ورودی و خروجیهای اپلیکیشن بررسی و آسیبپذیریهای موجود شناسایی و همچنین بهرهبرداری میگردند. در برخی از موارد امنیت، به صورت IAST یا ترکیبی از دو روش SAST و DAST بررسی میشود. ورودی و خروجیها در سطح سورس کد مشخص شده و PAYLOADهای مختلف برای بهرهبرداری از آسیبپذیریها مشخص میگردند.

11. تست نفوذ (pentest)

در مرحله تست نفوذ (Penetration Testing) اپلیکیشن، بدون دسترسی به سورس کد و بر اساس تست کیسهای OWASP ، اپلیکیشن مورد نظر به دو صورت داخلی و خارجی بررسی میگردد و کلیه آسیبپذیریهای شناسایی شده در قالب گزارشات، همراه با روشهای بهرهبرداری و همچنین روشهای جلوگیری از آسیبپذیری تدوین میشوند.

اگر برای سامانه خود نیاز به مشاوره در حوزه تست نفوذ دارید، با متخصصین ما در تماس باشید!

12. ایجاد الگوی پاسخگویی به تهدیدات

در مرحله پاسخگویی به تهدیدات در تست استاتیک امنیت اپلیکیشن، کلیه خروجیهای مراحل قبل به همراه مدلهای تهدیدات، بر اساس معماری اپلیکیشن و همچنین گزارشات SAST, DAST, IAST و تست نفوذ، اپلیکیشن به صورت دائم مانیتور میگردد.

مراحل کلیدی برای اجرای موثر SAST کدامند؟

برای اجرای کارآمد SAST در سازمانهایی که تعداد بسیار زیادی برنامه با زبانها، چارچوب و همچنین پلتفرمهای مختلف ساخته شدهاند، مراحل زیر پیشنهاد میشود:

- ابزار را نهایی کنید: ابزار تجزیه و تحلیل ایستا را انتخاب کنید که میتواند کد برنامههای کاربردی نوشته شده در زبانهای برنامه نویسی مورد استفاده شما را بررسی کند. این ابزار همچنین باید بتواند چارچوب اساسی مورد استفاده توسط نرم افزار شما را درک کند.

- ایجاد زیرساخت برای اسکن: این مرحله شامل رسیدگی به الزامات مجوز، تنظیم کنترل دسترسی و مجوز، و تهیه منابع مورد نیاز (سرورها و پایگاه اطلاعات) برای استقرار ابزار است.

- سفارشی کردن ابزار: ابزار را متناسب با نیازهای سازمان تنظیم کنید. برای مثال، میتوانید آن را طوری پیکربندی کنید که با نوشتن قوانین جدید یا به روزرسانی قوانین موجود، آسیبپذیریهای امنیتی را پیدا کند. داشبوردهایی برای ردیابی نتایج اسکن ایجاد کرده و گزارشهای سفارشی بسازید.

- اولویتبندی برنامههای کاربردی: اگر تعداد برنامههای کاربردی شما زیاد است، ابتدا برنامههای پرخطر را برای اسکن در اولویت قرار دهید. در نهایت، همه برنامههای شما باید بهطور منظم نصب و اسکن شوند.

- تجزیه و تحلیل نتایج اسکن: این مرحله شامل تریاژ نتایج اسکن برای حذف False Positives است. پس از نهاییشدن، موارد باید پیگیری شوند و برای اصلاح مناسب و به موقع، در اختیار تیم قرار گیرند.

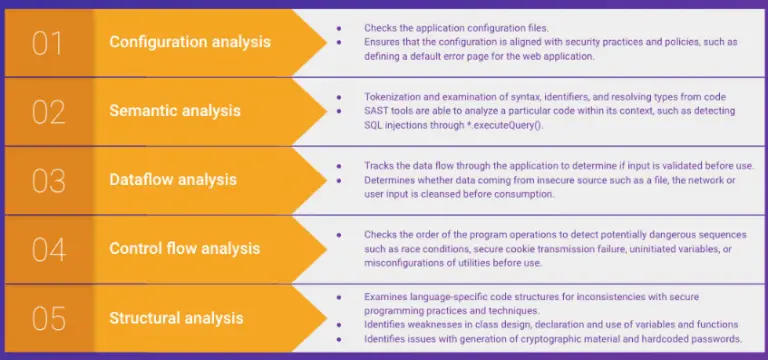

متدولوژی مختلف جهت تست (SAST)

برای بررسی آسیبپذیریها در سطح سورس کد، منابع اصلی زبان برنامه نویسی، مورد استفاده قرار میگیرد. همچنین بسیاری از آسیبپذیریهای شناسایی شده در سطح سورس کد، با توجه به الگوهای از پیش تعیین شده و Best Practice های امنیتی شناسایی میشوند. با استفاده از این روش، باید کلیه آسیبپذیریها شناسایی و مجدد بررسی گردد و همچنین نحوه بهرهبرداری مهاجم از آنها نیز مشخص شود.

ابزارهای تست استاتیک امنیت اپلیکیشن (SAST)

به صورت کلی ابزارهای SAST، به دو نوع خودکار و دستی تقسیم میگردند. در ابزارهای دستی بر اساس پایگاه دانش، الگوهای آسیبپذیری بر روی پروژه بررسی و ارزیابی میشوند. همچنین در ابزارهای خودکار که شامل ابزارهای صنعتی و رایگان نیز میشوند، بررسی انجام خواهد گرفت. از ابزارهای متن باز برای بررسی دستی، میتوان به semgrep و codeql اشاره نمود و از ابزارهای صنعتی برای بررسی خودکار هم به checkmarx و Fortify SCA میتوان اشاره کرد.

ابزار Fortify SCA

ابزار SCA که مخفف کلمه (Static Code Analyzer) است، علت اصلی آسیبپذیریهای امنیتی در سورس کد را مشخص میکند. همچنین جدیترین مسائل را اولویتبندی کرده و راهنماییهای دقیق در مورد نحوه رفع آنها ارائه میدهد تا توسعهدهندگان بتوانند با مدیریت امنیت نرمافزار، مشکلات را در زمان کمتری حل کنند.

ابزار Fortify SCA به شما امکانات زیر را ارائه میدهد:

- کدنویسی امن SAST

- رفع مشکلات پیچیده امنیتی با سرعت بالا

- پشتیبانی از زبانهای اصلی وب

- امنیت خودکار در CI/CD

- اسکنهای سریع و خودکار

- مقیاس برنامههای امنیتی

چرا تست استاتیک امنیت اپلیکیشن (SAST) برای ما مناسب است؟

بسیاری از سازمانهای از خدمات تست نفوذ (Penetration Testing) برای پایش آسیبپذیری و افزایش امنیت اپلیکیشن خود استفاده میکنند. در فرآیند امنیت نرمافزار، با توجه به معماری و مدلهای تهدیدات اپلیکیشن، تست مورد نیاز پیشنهاد میگردد. با استفاده از ابزارهای SAST، کلیه آسیبپذیریها در سطح سورس کد شناسایی میشوند. همچنین در تست استاتیک محافظت اپلیکیشن، کلیه روشهای جلوگیری از بروز آسیبپذیری، با توجه زبان برنامه نویسی، فریمورک و همچنین نوع معماری مورد استفاده، مشخص میگردد.

تعداد توسعهدهندگان به طور چشمگیری از کارکنان امنیتی بیشتر است. برای یک سازمان، یافتن منابعی برای بازبینی سورس کد، حتی در کسری از برنامههای کاربردی میتواند چالش برانگیز باشد. نقطه قوت کلیدی ابزار SAST توانایی تجزیه و تحلیل 100٪ از پایگاه کد (سورس کد) است. علاوه بر این، آنها بسیار سریعتر از بررسی کدهای ایمن دستی انجام شده توسط انسان هستند.

SAST میتواند میلیونها خط کد را در عرض چند دقیقه اسکن کند. ابزارهای SAST به طور خودکار آسیبپذیریهای مهم مانند سرریز بافر، تزریق SQL، اسکریپت بین سایتی و موارد دیگر را با اطمینان بالا شناسایی میکنند. بنابراین، ادغام تجزیه و تحلیل استاتیک در SDLC میتواند نتایج چشمگیری را در کیفیت کلی کد توسعه یافته به همراه داشته باشد.

دیگر مزایای تست استاتیک امنیت اپلیکیشن (SAST)

- رفع آسیبپذیریها ارزانتر است، زیرا زودتر انجام میشود

- سورس کد را خیلی سریعتر از فرایند انسانی، تجزیه و تحلیل میکند

- این تست، قبل از تولید یا اجرای برنامه قابل انجام است

- محل دقیق نقاط آسیبپذیریها را مشخص میکند

- ارائه گزارشهای سفارشی برای تجزیه و تحلیل داشبورد