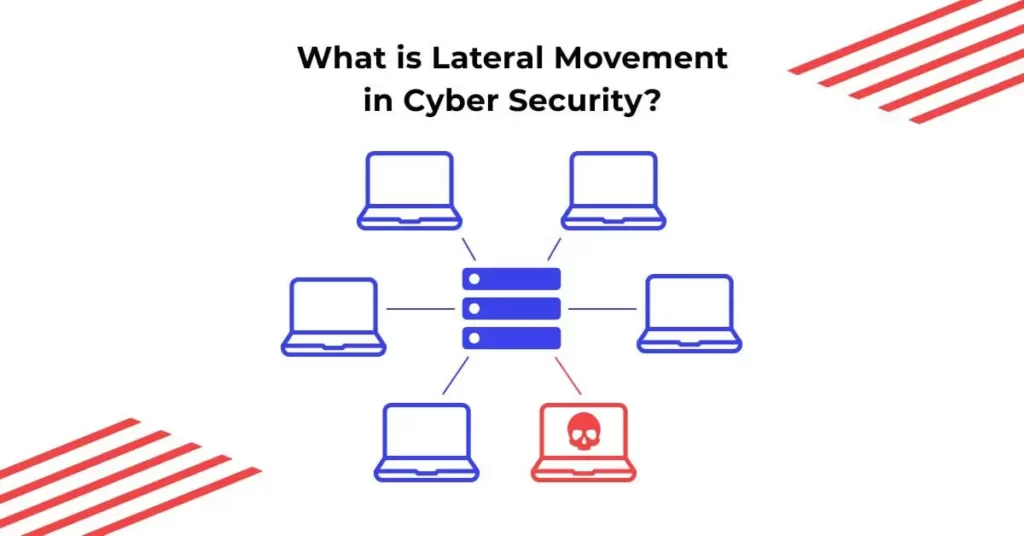

حرکت در عمق (Lateral Movement) چیست؟

در تاکتیک حرکت در عمق، کلیه روشها مورد بررسی قرار میگیرد و سعی میشود به داراییهای داخلی و خارجی دسترسی پیدا کرد. علاوه بر این، تاکتیک حرکت در عمق (Lateral Movement)، یکی از مهمترین بخشهای عملیات تیم قرمز و گروههای پیشرفته است. از آنجایی که بسیاری از داراییهای سازمان در نقاط مختلف شبکه نگهداری میگردد، بررسی روشهای دسترسی به آنها در این تاکتیک انجام میشود.

برخی از تکنیکهای این تاکتیک عبارتند از:

1. دسترسی به نشستهای ذخیره شده (Remote Service Session Hijacking)

در این روش، کلیه نشستهای سرویسهای گوناگون که ذخیره شدهاند برای دسترسی به سرویسهای مقصد مورد استفاده قرار میگیرند. به عنوان مثال، با دسترسی به نشست RDP ذخیره شده، امکان RDP به سیستم هدف وجود دارد. از نمونه دسترسی به نشستها در این روش میتوان دسترسی به موارد زیر اشاره نمود.

- RDP (Remote Desktop Protocol)

- SSH

- Telnet

2. استفاده از درگاههای مرتبط (Use Alternate Authentication Material)

یکی از مهمترین تکنیکها برای بررسی حرکت در عمق و دسترسی به سایر دارایی استفاده از این تکنیک است. به عنوان مثال در تکنیک Pass the Hash احراز هویت با استفاده از توکنهای معتبر انجام میگردد. در این روش با دسترسی به کلیدهای احراز هویت مورد استفاده در پروتکلها و فرآیندهای احراز هویت، امکان احراز هویت توسط مهاجم وجود دارد.

برای مثال با دسترسی به کلید NTLM امکان احراز هویت با کاربر خاص و یا احراز هویت برای هدف مشخص و کاربر معین وجود دارد. از نمونه کلیدهای احراز هویت میتوان دسترسی به موارد زیر اشاره نمود:

- کلمه عبور

- pin

- Token

- کارتهای هوشمند احراز هویت

همچنین از نمونه روشهای استفاده از کلید برای احراز هویت میتوان به موارد زیر نیز اشاره کرد:

- استفاده از نشستها و کوکیهای تحت وب (Web Session Cookie) مانند دسترسی به کوکیهای احراز هویت در سامانههای تحت وب که امکان دسترسی به اطلاعات محافظت شده قربانی و هدف را از طریق جایگذاری کوکی قربانی برای مهاجم فراهم مینماید.

- استفاده از توکن احراز هویت مورد استفاده در اپلیکیشنها مانند دسترسی به توکن OAuth مورد استفاده در فرآیندهای احراز هویت ذخیره شده در فضا عمومی و خصوصی، که امکان دسترسی مهاجم به اطلاعات محافظت شده را فراهم مینماید.

- استفاده از توکن موثر در فرآیند احراز هویت (Pass the ticket) مانند روشهای سرقت و یا تولید تیکتهای موثر در فرآیند احراز هویت Kerberos، از حملات این روش میتوان به حمله Silver Ticket و Golden Ticket اشاره نمود.

- استفاده از hash برای احراز هویت (Pass the hash) مانند دسترسی به NTLM Hash کاربران که در صورت امکان احراز هویت با NTLM، سبب احراز هویت و دسترسی به هدف را میسر میسازد.