زیرو تراست یا اعتماد صفر (Zero Trust) چیست؟

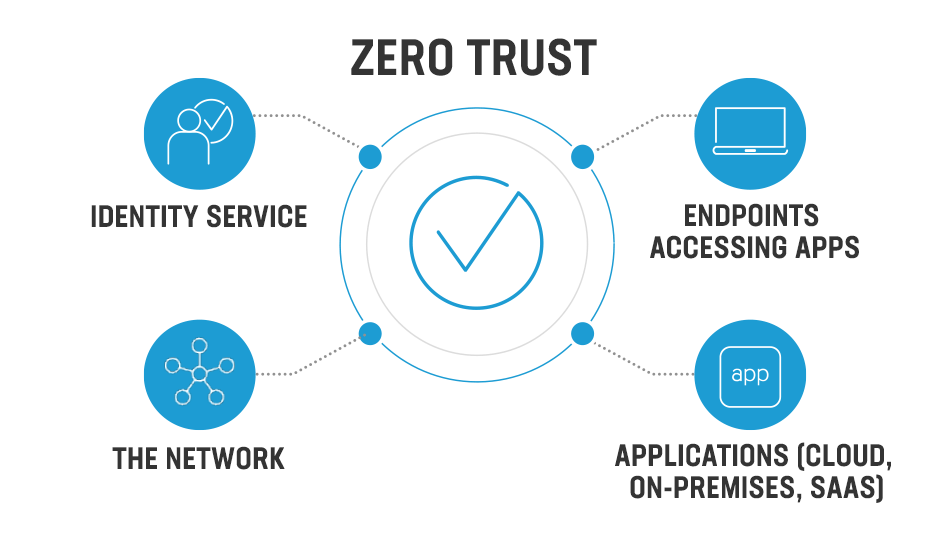

این مقاله به بررسی عمیق اصول زیرو تراست (Zero Trust)، معماری این فناوری، محصولاتی که کلیت مدل اعتماد صفر (Zero Trust) را تشکیل میدهند و همچنین نحوه پیادهسازی و مدیریت اعتماد صفر میپردازد. زیرو تراست (Zero Trust) بر این واقعیت استوار است که سطوح آسیبپذیری شرکتها، زمانی نمایان و خطرآفرین میشوند که آنها بیش از اندازه، به افراد و دستگاهها اعتماد کنند.

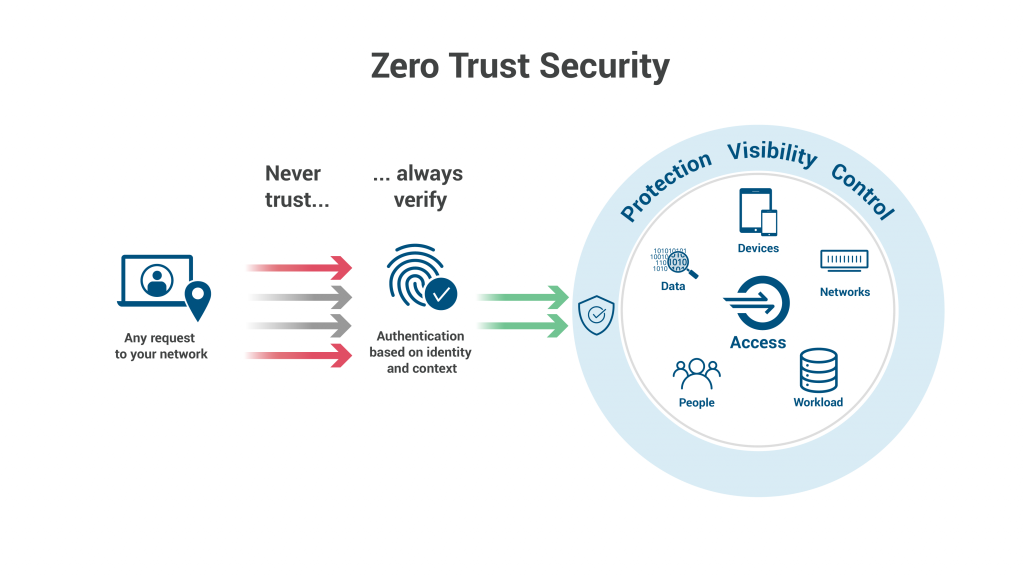

این مدل پیشنهاد میکند که هیچ کاربری، حتی اگر اجازه ورود به شبکه را داشته باشد، نباید بهطور پیشفرض قابل اعتماد درنظر گرفته شود. زیرا ممکن است که کاربر هک شده باشد. درنتیجه احراز هویت شخص و دستگاه باید در سراسر شبکه و نه فقط در محیط مورد نیاز، اجرا شود.

با محدود کردن نوع دسترسی و امکان آن بین اعضاء شبکه، تعداد فرصتهای دسترسی هکرها به محتوای ایمنشده تا حد زیادی کاهش مییابد و سازمان چهارچوب آنلاین ایمنتری خواهد داشت. اصطلاح اعتماد صفر توسط یک تحلیلگر از شرکت Forrester Research با عنوان مدل زیرو تراست (Zero Trust Model) در سال 2010 معرفی شد. و زمان کوتاهی پس از این معرفی، شرکتهای مطرحی چون گوگل و سیسکو از آن استقبال کردند.

زیرو تراست در امنیت شبکه

پس به عبارت دیگر، مدل زیرو تراست (Zero Trust) یک چهارچوب امنیتی است که با حذف اعتماد ضمنی و اجرای احراز هویت دقیق برای کاربر و همچنین دستگاه در سراسر شبکه، وضعیت امنیتی سازمان را تقویت میکند.

دلیل اهمیت زیرو تراست یا اعتماد صفر (Zero Trust)

استراتژیهای امنیتیِ سنتی در فناوری اطلاعات، مانند VPN و فایروالها، شبکه را درون یک فضای ایمنشدهای قرار میدهند تا کاربران و دستگاهها، پس از احراز هویت، امکان دسترسی به اطلاعات شبکه را داشته باشند. متأسفانه، همزمان با استفاده تعداد زیادی از کاربران که از راه دور به شبکه دسترسی پیدا میکنند و همچنین داراییهای زیادی که در فضای Cloud قرار میگیرند، تکیه همهجانبه بر رویکرد سنتی کارایی خود را کمکم از دست میدهد و محیط مجازی آن ناامن خواهد شد.

مزایا استفاده از مدل زیرو تراست (Zero Trust) در امنیت شبکه

در مقابل، مدل زیرو تراست (Zero Trust) شرایط امنیتیِ بسیار قابل اعتمادتری ایجاد میکند و شرکتها را در برابر انواع مختلف حملات هکری، سرقت اطلاعات و داراییهای آنها، حفاظت میکنند. انطباق با مدل اعتماد صفر این مزیتها را برای سازمانها خواهد داشت:

- حفاظت از دادههای شرکت

- تقویتِ امکان انجام ممیزی انطباق

- کاهش ریسک نقض و زمان تشخیص

- بهبود وضعیت رصد ترافیک شبکه

- افزایش کنترل در محیطهای ابری (Cloud)

یک مدل زیرو تراست (Zero Trust) از ساختار ریزبخشبندی که یک اصل اساسی در امنیت سایبری است، پشتیبانی میکند. ریزبخشبندی به مهندسان IT این امکان را میدهد تا منابع شبکه را تفکیک کنند تا تهدیدات ورودی با مدیریت بهتری تشخیص و کنترل شوند و همچنین درصورت نفوذ، هکرها به سراسر شبکه دسترسی پیدا نکنند.

همچنین سازمانها میتوانند خطمشیهای جزئی در امکان دسترسیِ اصول نقش – محور را پیادهسازی کنند تا دسترسی به سیستمها و دادههای شبکه، ایمن گردند.

نحوه عملکرد زیرو تراست در دسترسی به شبکه (ZTNA)

دسترسی به شبکه با زیرو تراست (Zero Trust Network Access) که به اختصار ZTNA نامیده میشود، یک بخش از مدل اعتماد صفر (Zero Trust) است که برای ایجاد اعتماد و ارائه دسترسی از طریق احراز هویت کاربران و دستگاهها در امنیت شبکه انجام میگیرد. در این فرایند، مکان شبکه، یعنی آدرس IP، پنهان نگه داشته میشود.

به گفته لی دویل (Lee Doyle)، مدیر موسسه تحقیقاتی دویل، ZTNA دسترسی به برنامهها یا دادههای خاص را در یک زمان، مکان یا دستگاه معین، تطبیق میدهد؛ همچنین به تیمهای فناوری اطلاعات و امنیت این امکان را میدهد تا از طریق کنترل متمرکز و انعطافپذیری بهبودیافته، محیطهای IT با توزیع فراوان (یعنی اعضاء زیادی در آن فعالیت میکنند) را کنترل کنند. برای خواندن مقاله دویل، میتوانید به این لینک مراجعه کنید.

Adopting it requires significant, coordinated work by enterprise IT and security teams, which is always a potential source of delay, so teams should focus on their business goals, streamlining access while securing sensitive data and maintaining compliance

Lee Doyle

همانطور که سازمانها محیطهای کاربری از راه دور و اینترنت اشیاء خود را توسعه میدهند، ZTNA به ایمنسازی این محیطها و شناسایی رفتارهای ناامن، مانند تلاش برای دسترسی به دادههای حساس یا دانلود حجم بالایی از اطلاعات در زمانهای غیرمعمول، کمک شایانی میکنند.

جک بربانک، عضو ارشد مجله علمی IEEE، در مصاحبهای با شارون شی، نویسنده سایت SearchSecurity، انطباق با مدل اعتماد صفر (Zero Trust) و برنامهریزی متناظر با آن را اینگونه توضیح میدهد: زیرو تراست (Zero Trust) یک محصول واحد یا تکنیک و رویکرد واحد نیست؛ بلکه یک ذهنیت و تصمیم است. درباره سازمانی است که عنوان میکند ” امنیت شبکه یک اولویت است” سپس سرمایهگذاری قابلتوجهی را برای آن مدنظر قرار میدهد.

تحلیلگر مستقل، جان فروهه، عنوان میکند که اعتماد صفر (Zero Trust) برای اهداف پرمخاطبی چون سازمانهای دولتی، زیرساختهای حیاتی و موسسات مالی منطقی است. استفاده از آن در شرایط دیگر، شاید بهنوعی زیادهروی باشد. با این حال، برخی از کارشناسان معتقدند که اعتماد صفر (Zero Trust) میتواند یک مدل عالی برای شرکتهای نوپا باشد، چرا که محدودیت استفاده از زیرساختهای قدیمی را ندارد.

نسبت به رویکردهای حفاظتی سنتی، زیرو تراست منابع بیشتری را میطلبد و اگر به دقت مدیریت نشود، میتواند باعث کاهش در بهرهوری و تاخیر در ارائه خدمات شود. به عنوان مثال، اگر کارکنانی که شغل خود را تغییر میدهند و وارد بخشهای دیگر سازمان میشوند، سریعا دسترسیهای جدید برای آنها ایجاد نشود، در رویکردهای اجرایی سازمان اختلال به وجود خواهد آمد.

چه در محل و چه در فضای ابری، اتخاذ یک مدل زیرو تراست (Zero Trust) به مکانیزمهای احراز هویت قدرتمندی نیاز دارد. به طور ویژه، سیستمهایی برای تعریف، اجرا و تطبیق سیاستهای دسترسی برای کاربران و ابزارهایی برای ایجاد و تطبیق محیطهای امنیتیِ تعریفشده توسط نرمافزارها، نیاز هستند.

پیشنیازهای اجرایی مدل زیرو تراست (Zero Trust) در امنیت شبکه

پنج اصل زیر، پیشنیازهای اجراییِ یک مدل اعتماد صفر (Zero Trust) را تعیین میکنند:

- شناخت سطح محافظت (کاربران، دستگاهها، دادهها، خدمات و شبکه)

- درک کنترلهای قدیمی در امنیت سایبری

- استفاده از ابزارهای جدید و معماری مدرن

- اعمال رویکردهای دقیق

- به کار گیری ابزارهای نظارت و هشدار

برای شروع برنامهریزی اجرای مدل زیرو تراست (Zero Trust)، شرکتها به یک تیم اختصاصی و متشکل از گروههای مختلفی چون برنامهنویسان و متخصصان امنیت داده، امنیت شبکه و زیرساخت و همچنین هویت کاربر و دستگاه، نیاز دارند. پرسنل عملیات امنیتی نیز نقشی اساسی در راهاندازی ساختار اعتماد صفر (Zero Trust) خواهند داشت، زیرا میتوانند کمک شایانی به ارزیابی ریسکها کنند.

شرکتها باید به سرعت، شکافهای موجود در تیم عملیاتی را تشخیص داده و شرایط را برای رفع این مشکلات و ارتقاء دانش اعضا، از مدل زیرو تراست (Zero Trust) استفاده کنند.

موارد استفاده زیرو تراست (Zero Trust)

همچنان با شروع برنامهریزی برای اجرای زیرو تراست (Zero Trust)، شرکتها باید با موارد استفاده این مدل آشنایی پیدا کنند تا در تعیین شیوه اجرا و نقاط قابل استفاده آن دچار مشکل نشوند.

رئیس شبکه West Gate، سه مثال واضح درباره چگونگی محافظت از شبکه در قالب اعتماد صفر (Zero Trust) را ارائه میکند:

- حفاظت از اشخاص ثالثی که در فعالیتهای سازمان ذینفع هستند.

- حفاظت از کارکنان دورکاری که به منابع ابری عمومی دسترسی دارند.

- ارتقاء سطح قابلروئیت بودن و امنیت در شبکه اینترنت اشیاء.

گیت لب (GitLab)، یک شرکت DevOps با سیستم کارمندی 100 درصد دورکار، مطالعهای درباره مدل زیرو تراست (Zero Trust) انجام داده است: کاربرانی که در یک محیط SaaS یعنی نرم افزار به عنوان یک سرویس (Software as a Service) فعالیت داشتند همراه با تیم حفاظت امنیت، خواهان حفاظت از تمام میزبانان و داراییهای موجود در شبکه بودند. این شرکت، با شروع از طبقهبندی کردن دادهها در 4 دسته اصلی، نقشه راهی برای اجرا و ارزیابی هزینههای متناظر با مدل را طراحی کرد.

درک قابلیتهای کلیدیِ زیرو تراست (Zero Trust) میتواند کمک شایانی به تعیین موارد استفاده بهینه این مدل کند. گزارش سال 2020 در مورد اعتماد صفر (Zero Trust) که توسط Cyberseurity Insiders و Pluse Secure منتشر شد، سه قابلیت اصلی آن برای سازمانها را قانعکنندهترین آنها میداند:

- احراز هویت یا ارائه مجوز مستمر

- اعتماد حاصل از تایید کاربر، دستگاه یا زیرساخت موردنظر

- حفاظت اطلاعات

مقایسه زیرو تراست با SDP و VPN

زیرو تراست (Zero Trust)، پروتکل نشست (Session Description Protocol) که به اختصار SDP نامیده میشود و VPNها همه از انواع چهارچوبهای امنیتی هستند که با محافظت از شبکه، منابع و منافع شرکت را ایمن میکنند. با وجود تفاوتهایی که بین این سه رویکرد وجود دارد، میتوانیم از مجموعه آنها برای ایجاد یک استراتژی امنیتی قدرتمند استفاده کنیم.

SDP یک شبکه پوششی است که منابع شبکه را در یک محیط مشخصشده پنهان میکند. عمل احراز هویت و اتصال کاربران مجاز به شبکه، برنامههای شرکت و منابع، از طریق یک دروازه ایمن انجام میگیرد. این فناوری به کاهش خطرات امنیت شبکه مثل انکار سرویس یا حملات هکرها کمک میکند.

VPNها نیز تونلهایی بین شبکههای شرکت و دستگاههای مجاز از کاربر نهایی را رمزگذاری میکنند. اگرچه کاربرد اصلی VPNها برای دسترسیهای از راه دور مفید است، اما نمیتوانند به راحتی از پس ارتباط بین دستگاههای اینترنت اشیاء مدرن برآیند.

سازمانها میتوانند از تلفیق SDP، که میتواند از مفاهیم زیرو تراست (Zero Trust) مانند عدم اعتماد ضمنی بهره بگیرد، با VPNها برای ترسیم محیط شبکه واضحتر و ایجاد مناطق امن در داخل شبکه، از طریق رویکردهای ریزبخشبندی، بهره بگیرند.

جان برک، مدیر ارشد فناوری اطلاعات و تحلیلگر تحقیقات بنیادی، چنین مینویسد: با مدیریت جامع در دسترسی، SDP یک پیادهسازی از مدل اعتماد صفر (Zero Trust) است. تفاوت در این است که در زیرو تراست شما به یک نقشه اعتماد پویا نیاز دارید که به رفتارها پاسخ دهد، عملی که در SDP چندان ضروری نیست.

چگونگی خرید مدل اعتماد صفر (Zero Trust) در امنیت شبکه

مدل زیرو تراست (Zero Trust) در قالب یک محصول واحد در دسترس نیست. بلکه از طریق بهرهگیری از مجموعهای از فناوریها حاصل میشود. شرکت فارستر (Forrester’s Zero Trust Extended Ecosystem) دستهبندی ابزاری زیر را برای ساخت یک مدل اعتماد صفر ارائه میدهد:

- امنیت نیروی کار

- امنیت دستگاه

- امنیت حجم کار

- امنیت شبکه

- امنیت دادهها

- وضوح و تجزیه و تحلیل اطلاعات

- اتوماسیون و تنظیم

در این بخش، پیشنهاد میکنیم مقاله روشهای احراز هویت و امنیت API را هم مطالعه کنید!

شرکتها میتوانند از بین دو نوع ZTNA موجود انتخاب کنند:

- نقطه پایانی _ آغاز شده

- سرویس _ آغاز شده

در یک سناریوی نقطه پایانی _ آغاز شده، عوامل نرمافزاری که به نقاط پایانی منتقل شدهاند، اطلاعات را به یک کارگزار نرمافزار محور، برای احراز هویت و ارائه مجوز، ارسال میکنند.

یک معماری سرویس _ آغاز شده، از یک ابزار اتصال برای راهاندازی یک اتصال خروجی به ابر ارائهدهنده ZTNA استفاده میکند که در آنجا اعتبار هویت و الزامات اصلی ارزیابی شوند؛ این رویکرد، نیاز به عامل نرمافزار پایانی را از بین میبرد.

در حالی که برخی از فروشندگان مدلهای زیرو تراست (Zero Trust) تلاش میکنند چتر فعالیتیِ آن را گسترش دهند تا قابلیتهای دیگری چون جلوگیری از هدر رفتن داده، تجزیه و تحلیل رفتار کاربران، دسترسی ابری و دروازههای امنیتی، را به این مدل اضافه کنند، برخی از کارشناسان مخالف این گسترشها هستند.

آزمون تورنسل برای محصولات این است که آیا سازمانها میتوانند از قبل، با استفاده از این ابزارها، بگویند که چه کسی میتواند با چه کسی ارتباط برقرار کند. در غیر اینصورت، کارشناسان معتقدند که از نوع زیرو تراست نیستند.

هنگامی که سازمانها شروع به جمعآوری اطلاعات درباره مدلهای اعتماد صفر (Zero Trust) برای خرید میکنند، باید از فروشندگان بپرسند که آیا آنها از زیرو تراست در شبکه خود استفاده کردهاند یا نه؟ اگر پاسخ نه باشد، آنگاه نمیتوان به چنین شرکتی اعتماد کرد.

پیادهسازی و مدیریت اعتماد صفر(Zero Trust)

مهمترین جنبه پیادهسازی و مدیریت زیرو تراست، تخصیص وظایف بین تیمهای امنیت و شبکه است.

تیمهای امنیتی توسعه و نگهداری از معماری، مدل زیرو تراست را رهبری میکنند؛ درحالی که تیمهای شبکه بر جنبههای آن مانند پیکربندی و مدیریت اجرای شبکه، فایروالها، VPNها و ابزارهای رصد، نظارت خواهند داشت. تیم امنیتی باید آماده انجام ممیزیهای منظم برای اطمینان از پایبندی شبکه به خطمشیها و پروتکلهایی باشد که ایجاد کردهاند.

سازمانها باید حجم فعالیتهایی را که میتوانند از مدل اعتماد صفر (Zero Trust) نفع ببرند، شناسایی کنند؛ مانند هر حجم کاری که برای کسبوکار حیاتی برای شرکت و میزان ریسکی قابل تحمل آن، باید شناسایی گردند. بدون این اطلاعات، شناخت سطح دقیق کنترل مورد نیاز برای محافظت از آن منابع غیرممکن خواهد بود. فعالیتهای حساس و حیاتیتر، به بررسیهای انسانی و ماشینی، و عملیات ایمنی بیشتری نیاز دارند.

مدیر عامل و بنیانگذار Nemertes Research، سه بخش اساسی در رسیدن به مدل زیرو تراست را چنین عنوان میکند:

- برنامهها و دادهها

- شبکه

- هویت کاربر و دستگاه

جایی که یک سازمان شروع به کار میکند، فناوریهایی که روی آنها تمرکز خواهد کرد را مشخص میکند. برای مثال، ورود زیرو تراست (Zero Trust) در سطوح مختلف شبکه، نیازمند توجه به اتوماسیون، رمزگذاری شبکه، مسیریابی ایمن و سایر فناوریها است. ورود در سطوح مختلف برنامه و دادهها، تمرکز بر روی طبقهبندی دادهها و امنیت محتوا را دگرگون میکند.

بیومتریک، احراز هویت چندعاملی و مدیریت هویت و دسترسی، محورهای هویت کاربر و دستگاه در 3 بخش اساسی بالا هستند. بهترین کار این است که برای ارتقاء و استقرار فناوری جدید و همچنین راهاندازی ابتکارات عملیاتی، با یکی از این بخشها و تنها با تمرکز بر آن، شروع کنند.

اعتماد صفر (Zero Trust) ممکن است یک مفهوم ساده بهنظر آید، “به این معنی که به هیچ کاربر یا دستگاهی نمیتوان به طور ضمنی اعتماد کرد” اما ایجاد یک معماری اساسی برای پشتیبانی و اجرای آن در سطح سازمان، بسیار پیچیدهتر است.